Een vals Google Search-zoekresultaat voor de Cisco WebEx-software zorgt ervoor dat slachtoffers de BatLoader malware downloaden. Deze malware installeert op zijn beurt weer de DanaBot trojan.

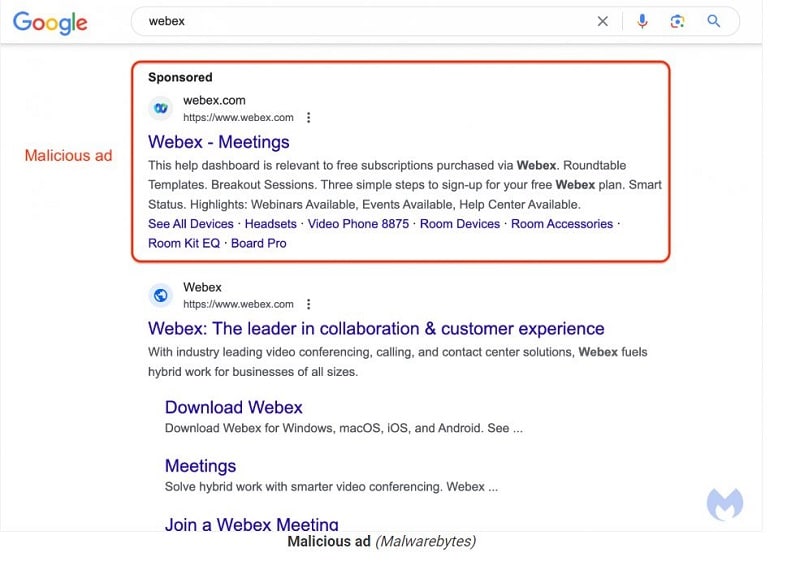

Volgens de securityexperts van Malwarebytes is al een week een valse Google Ads-campagne actief, die in de zoekmachine van Google een vals zoekresultaat geeft voor de Cisco WebEx-conferencingsoftware. De spoofing van het WebEx-zoekresultaat is dermate professioneel dat het nauwelijks van echt valt te onderscheiden. Onder meer wordt het echte WebEx-logo en de legitieme URL ‘webex.com’ gebruikt.

De security-experts stellen dat de hackers een loophole in het tracking template van Google Ads misbruiken. De loophole stelt hen in staat andere redirects te geven, terwijl ze zich gewoon aan de gebruiksvoorwaarden van Google houden.

Redirects leiden naar malware

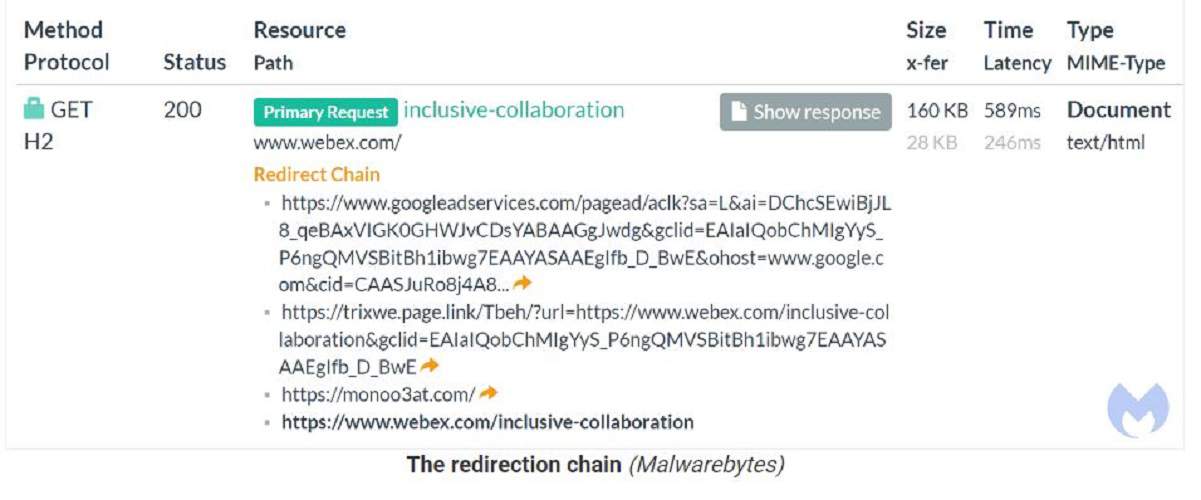

Het Google Ads-platform gebruikt tracking templates met URL-parameters die een ‘finale URL’ definiëren op basis van informatie over het gebruikte device, de locatie en andere meetgegevens voor interactiemogelijkheden. De getoonde URL in een advertentie en de finale URL-bestemming moeten hierbij gelinkt zijn aan hetzelfde domein.

Het is wel mogelijk om gebruikers zonder restricties door te verwijzen naar een website buiten het gestelde domein. In dit geval worden gebruikers omgeleid naar een door de hackers beheerde website, die malware installeert in plaats van de Cisco WebEx-conferencingsoftware. Zij gebruikten hiervoor een Firebase URL (“trixwe.page.link”) als tracking template met de finale URL ‘www.webex.com’. Door te redirecten kwam de oorspronkelijke URL uiteindelijk uit op de malware-site ‘webexadvertisingoffer[.]com’.

Opvallend is dat sommige gebruikers die klikten op de website werden weggefilterd. De hackers wensten deze gebruikers niet te bedienen doordat ze zich bijvoorbeeld met een sandbox beschermen. Al deze niet-interessante klikkers worden gewoon naar de originele WebEx-site doorgestuurd.

Installatie BatLoader-malware

Wanneer slachtoffers onverhoopt op de malware-site terecht komen, wordt de BatLoader-malware geïnstalleerd. Deze malware installeert op zijn beurt weer de DanaBot trojan.

Met deze banking trojan stelen de hackers vooral wachtwoorden en kunnen zij screenshots maken, ransomware-modules downloaden, kwaadaardig C2-verkeer maskeren en via HVNC directe toegang geven tot gecompromitteerde hosts.

In een reactie geeft Google aan de veiligheid van zijn zoekresultaten altijd voorop te stellen. Inmiddels zou tegen het kwaadaardige resultaat actie zijn ondernomen. Cisco heeft geen reactie gegeven.

Lees ook: Google Chrome biedt real-time bescherming tegen phishing