De Monti-ransomwarebende is na een kleine pauze weer actief en gebruikt een nieuwe Linux locker voor zijn aanvallen. VMware ESXi-servers, juridische bedrijven en overheidsorganisaties zijn het doelwit.

Monti, een rebrand van de bekende Conti-ransomwarebende, heeft na een pauze van twee maanden zijn kwaadaardige activiteiten weer opgestart. De ransomware-hackers gebruiken daarbij een nieuwe Linux locker, ontdekten onderzoekers van Trend Micro.

Nieuwe locker wijkt af van vorige varianten

De nieuwe Linux locker, Ransom.Linux.MONTI.THGOCBC, vertoont volgens de onderzoekers duidelijke afwijkingen van de vorige varianten. De eerdere varianten waren namelijk vooral gebaseerd op gelekte Conti-broncode, maar de nieuwe versie heeft een andere encryptor. Deze vertoont bovendien ook afwijkend gedrag.

De onderzoekers geven aan dat de nieuwe locker zich vooral onderscheidt op de manier waarop het aan detectie probeert te ontkomen. Dit maakt het volgens hen moeilijker de Monti-aanvallen te identificeren en te bestrijden.

Nieuwe functionaliteit ransomware

In de nieuwe Linux Locker zijn onder meer de ‘–size,’ ‘–log,’ and ‘–vmlist’-parameters verwijderd en is een nieuwe ‘-type=soft’ parameter toegevoegd. Deze moet VMware ESXi-servers op een subtielere manier stoppen. Waarschijnlijk om detectie te voorkomen. Ook is een ‘–whitelist’-parameter toegevoegd die de locker instrueert op de host speciale VMware ESXi-servers over te slaan.

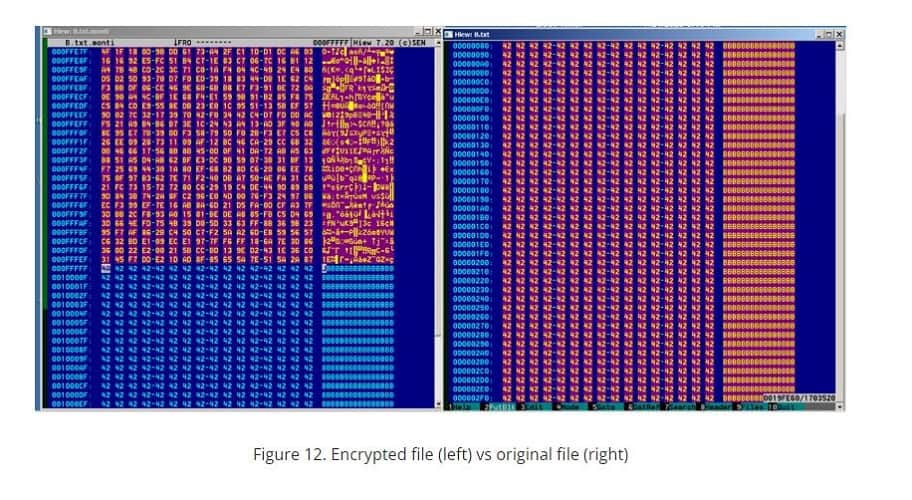

Daarnaast gebruikt de locker onder meer de AES-256-CTR encryptiemethode van de OpenSSL library. De vorige variant gebruikte hiervoor Salsa20. Van bestanden tussen de 1.048 en 4.19 MB worden alleen de eerste 100.000 bytes versleuteld.

Bron: Trend Micro

Bestanden onder de 1.048 MB worden in hun geheel versleuteld. Van bestanden groter dan 4.19 MB wordt een gedeelte van de content versleuteld. Hoe groot dit deel is, wordt bepaald door een Shift Right-operatie.

Verder krijgen versleutelde bestanden de .MONTI-extensie en wordt een ransom-note in een readme.txt-bestand in iedere te verwerken directory geplaatst.

In dit artikel gaan we dieper in op de motieven van hackers om VMware ESXi-servers aan te vallen: VMware ESXi-servers kwetsbaar voor Akira ransomware