Onderzoekers van Zscaler ThreatLabz hebben een nieuwe infostealer-famillie voor Windows-systemen ontdekt; Stact Stealer. De geavanceerde malware doet zich voor als een authentieke Google-advertentie.

Volgens de securityonderzoekers van Zscaler zoekt de infostealer toegang tot de Windows-systemen van slachtoffers door zich voor te doen als een authentieke Google-advertentie in internetbrowsers. Getroffen browsers zijn onder meer Chrome, Edge, Brave, Opera en Yandex.

Door op deze malafide advertentie te klikken, wordt het besturingssysteem geïnfecteerd met kwaadaardige code. Deze code richt zich specifiek op het stelen van gevoelige data als inloggegevens, creditcardgegevens en details van crypto wallets.

Aanvalspad

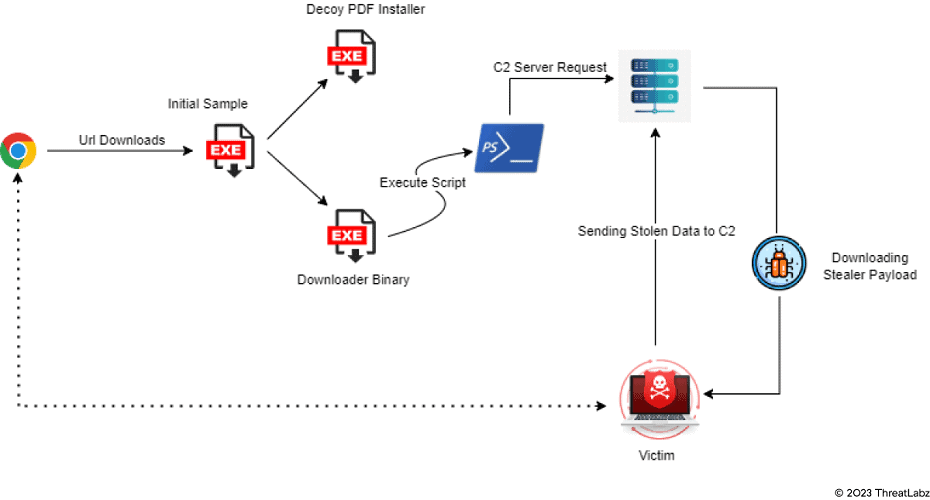

Zscaler heeft een duidelijk beeld gekregen van het door de hackers uitgevoerd aanvalspad met Statc Stealer. De operatie start met het verleiden van gebruikers om ergens in de webbrowser op een schadelijke link te klikken. Vervolgens wordt een voorbeeldbestand gedownload en een Decoy PDF Intsaller uitgevoerd.

Het voorbeeldbestand voert ook een Downloader Binary-bestand uit die het downloaden van Sttct-payload via een PowerShell-script moet vergemakkelijken.

Zodra Statc Stealer de gewenste informatie heeft ontvreemd, wordt de data versleuteld in een txt-bestand geplaatst en opgeslagen in een Temp-map. Vanaf daar roept de infostealer de C&C-server op om de gestolen versleutelde data te exfiltreren.

Alertheid belangrijk

Volgens Zscaler laat de gevonden nieuwe malware zien dat infostealers steeds complexer worden. Bedrijven worden daarom opgeroepen alert te blijven. Ook moeten zij doorlopend onderzoek uitvoeren naar nieuwe bedreigingen, al het verkeer inspecteren met malwarepreventie-enignes voor bekende bedreigingen en sandboxing gebruiken voor onbekende bedreigingen.

Lees ook: Chrome herkent malware die zich als extensie vermomt