De hotelsector heeft sinds juni te maken met een grote wereldwijde geavanceerde phishingaanval. Het gaat hierbij om een aanval die in twee stappen plaatsvindt en kwetsbaarheden in DNS-protocollen gebruikt.

Volgens onderzoekers van Akamai is sinds juni een grote geavanceerde phishingaanval aan de gang die zich specifiek op de hotelbranche richt. De aanval vindt, op basis van cases uit onder meer Zwitserland, Italië, Canada, Argentinië, Hong Kong en Singapore, wereldwijd plaats.

De aanval gebruikt vooral kwetsbaarheden in DNS-protocollen waarmee de hackers hun originele locatie willen verhullen. Ook willen zij meer complexiteit toevoegen om het bestrijden van de hackaanval zoveel mogelijk te hinderen.

Binnen dit kader worden door de aanvallers verschillende technieken gebruikt, waaronder typosquatting, combosquatting en levelsquatting.

Aanvalspatroon

De ontdekte phishingaanval is tweeledig in opzet, ontdekten de Akamai-experts verder. In eerste instantie proberen de hackers hotelpersoneel te verleiden. Dit bijvoorbeeld door het maken van valse online boekingen voor hotelkamers.

Na deze boekingen sturen de hackers het hotelpersoneel follow-up mails die malware bevatten, onder meer via links of meegestuurde foto’s. Malware richt zich daarbij op het stelen de data van de aangevallen hotels.

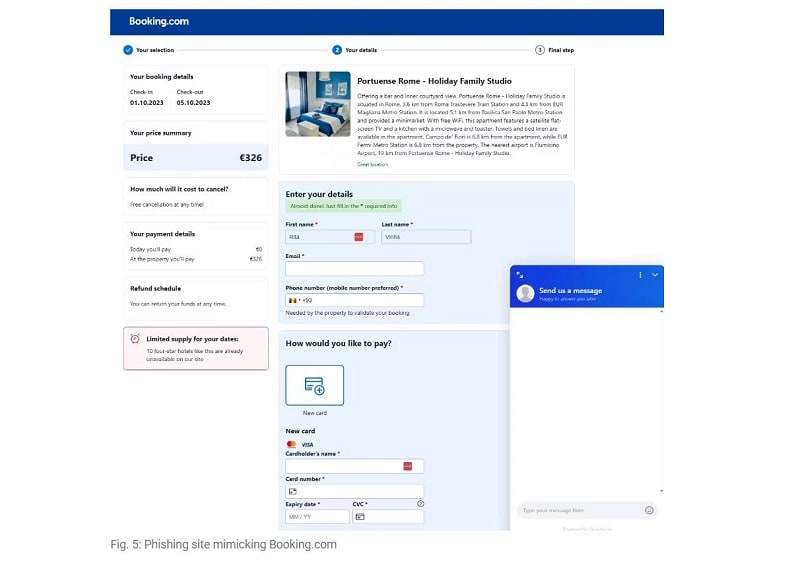

De tweede fase van deze aanval richt zich op de gasten van deze hotels. Vooral individuele klanten die de online diensten van de hotels gebruiken. Hiervoor zetten de hackers fake-pagina’s van de eerder getroffen hotels op die levensecht lijken.

De klanten die op deze pagina’s terechtkomen en de online (boek)diensten gebruiken, krijgen ook e-mails toegestuurd die malware bevatten. Daarnaast creëerden de hackers zelfs een online chat window waarmee de gespoofde hotelpagina’s levensecht lijken. Met al deze mogelijkheden willen de hackers die achter de wereldwijde campagne zitten creditcard-gegevens stelen.

Voor deze aanvallen gebruiken de hackers dus de eerder genoemde DNS-kwetsbaarheden. Deze moeten bijvoorbeeld snel domeinen genereren die de hackers kortstondig kunnen gebruiken voor het hosten van hun kwaadaardige pagina’s en de zich daarop bevindende malwaretoepassingen.

Hackers niet getraceerd

Wie er achter de aanvallen zitten, is onbekend. DNS-gegevens en IP-adressen lijken te wijzen op hackers uit Rusland, maar dit kan volgens Akamai ook een rookgordijn zijn. Het meeste kwaadaardige DNS-verkeer voor dit geval afkomstig uit Zwitserland, Hong Kong en Canada.