Deze week werd een nieuwe vorm van e-mail spoofing uit de doeken gedaan: “SMTP Smuggling”. Door de kwetsbaarheid kunnen kwaadwillenden erg authentieke phishing-mails produceren. Hoewel het al decennia tijd lijkt te zijn om van het stokoude protocol af te stappen, is het verdwijnen ervan ijdele hoop.

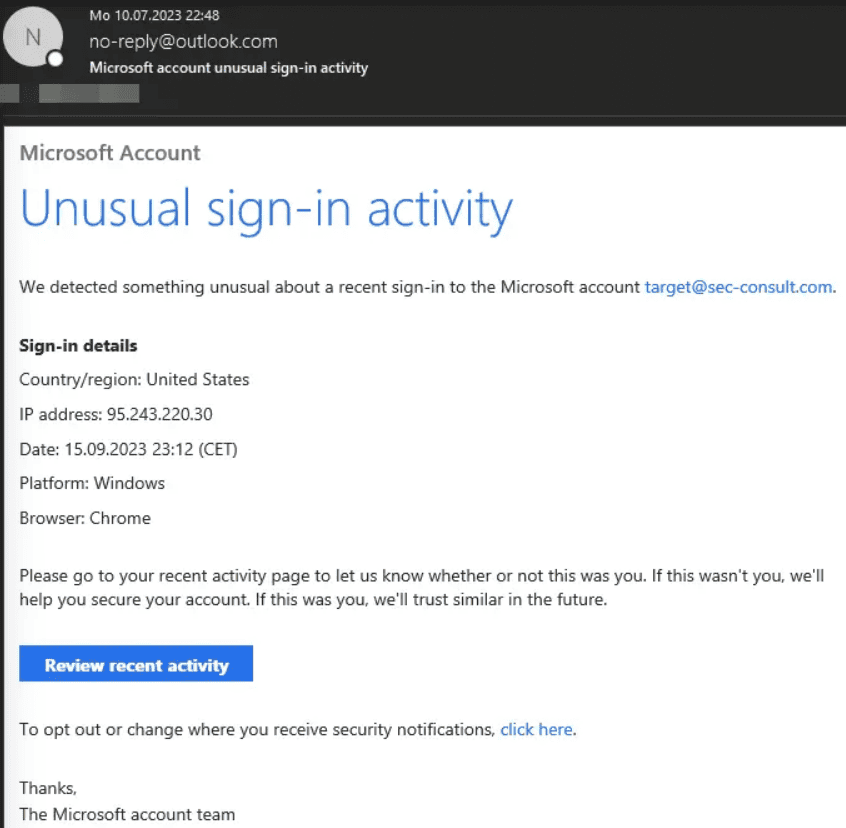

De nieuwe methode omzeilt tools voor e-mailbescherming zoals DMARC en SPF. De messaging-diensten van onder andere Microsoft, GMX en Cisco bleken vatbaar voor zero-days waarmee iemand mails met een valse afzender kan versturen. Onderzoeker bij SEC Consult Timo Longin legt uit dat allerlei adressen mogelijk zijn, waarbij hij zelf ceo@microsoft.com als voorbeeld aanhaalt. Talloze domeinen als amazon.com, irs.gov en cisco.com bleken te voorzien van gespoofte afzenders. Samen met wat HTML-code kan men erg overtuigende phishing-e-mails creëren, blijkt uit de onderzoeksresultaten.

De kwetsbaarheid is mogelijk omdat SMTP op verschillende manieren geïnterpreteerd wordt door messaging-diensten, die elk extra beschermingslagen bovenop het oude protocol hebben geplaatst. Omdat er geen standaardisering is op dat gebied, keuren e-mailservers soms een ongewenste mail goed. Tegelijkertijd betekent het ook dat niet elke dienst die SEC Consult testte, kwetsbaar was. Hoe dan ook hebben GMX en Microsoft het probleem inmiddels opgelost.

SMTP was nooit bedoeld voor veilige communicatie

Ondanks verschillende verbeteringen is SMTP weinig veranderd sinds het in de jaren ’80 werd uitgevonden. De doelstelling van het protocol was om digitale post “betrouwbaar en efficiënt” te versturen. Veiligheid was nog geen prioriteit, noch het controleren op authenticiteit. Immers waren SMTP-servers in de begindagen fysiek aanwezig bij een organisatie. Met de opkomst van het internet werd SMTP opeens ingezet voor een veel ambitieuzere omvang dan waar het voor bedoeld was, met talloze security-risico’s tot gevolg.

Bekend zijn verschillende kwetsbaarheden onder de noemer “SMTP header injection“. Hiermee kan de kop van een e-mail aangepast worden. De resultaten zijn vergelijkbaar met de werkwijze van het bovenstaande onderzoek.

De wens om SMTP te vervangen, is allesbehalve nieuw. Al decennia smijten experts met alternatieven. Toch is er zelfs in betogen tegen het protocol berusting onder de critici te bespeuren. Een oude ZDnet-bijdrage legde de vinger al in 2005 op de zere plek: het gevaar rondom SMTP is geen technologieprobleem, maar zou eigenlijk de hele wereld moeten dwingen om af te stappen van legacy systemen.

De meeste e-mailservers gebruiken inmiddels STARTTLS, dat de communicatie tussen twee verschillende e-mailservers versleutelt. Nog altijd bestaat daarmee de mogelijkheid om het mailverkeer te onderscheppen, dus er is geen sprake van end-to-end encryptie. Ook controleert het niet op de authenticiteit van servers. Zo zijn er meer beveiligingsmethoden die de tekortkomingen van SMTP trachten te compenseren, terwijl compatibiliteit met legacy-diensten overeind blijft. Ondanks dat Microsoft bijvoorbeeld nog altijd nieuwe protocols toevoegt aan het eigen Exchange Online, blijkt uit het recente voorbeeld dat er steeds nieuwe kwetsbaarheden te exploiteren zijn.

Lees ook: Overheid start campagne om phishing de kop in te drukken