Onderzoekers van de Graz University of Technology uit Oostenrijk hebben een nieuwe cross-cache-aanval ontdekt die directe impact heeft op de Linux-kernel. De aanval omzeilt moderne kernel-verdedigingsmethoden en zorgt voor willekeurige read/write-mogelijkheden.

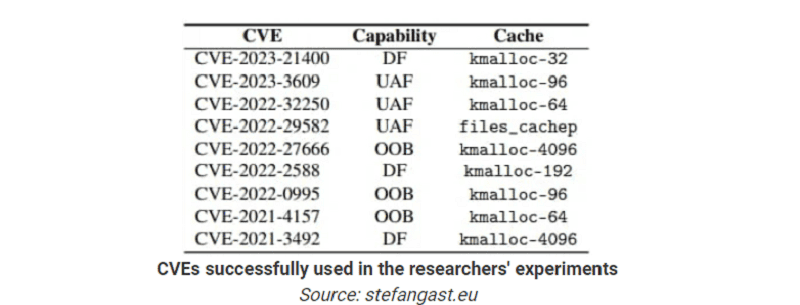

Volgens de onderzoekers zijn Linux-kernels v5.9 en de laatste v6.2 gevoelig voor de cross-cache-aanvallen die willekeurige read/write-mogelijkheden bieden. Hiervoor worden negen bestaande CVE-kwetsbaarheden misbruikt op zowel 32-bit- als 64-bit-VM’s.

Zorgwekkend is, aldus de specialisten van de Graz University of Technology, dat de aanval kon slagen ondanks actief gebruikte moderne kernel-verdedigingsmechanismen zoals Supervisor Mode Execution Prevention (SMEP), Supervisor Mode Access Prevention (SMAP) en Kernel Address Space Layout Randomization (KASLR).

De nieuwe aanvalstechniek maakt gebruik van een beperkte ‘heap’-kwetsbaarheid. Hiermee kan naar willekeur read/write-capaciteit worden toegepast. Dit maakt vervolgens het escaleren van privileges of het ‘ontsnappen’ uit containers mogelijk.

Aanval op geheugenbeheer

De aanval misbruikt specifiek hoe Linux efficiënt en veilig geheugen beheert. Het OS doet dit door geheugenstukken of ‘slabs’ wel en niet toe te wijzen voor verschillende types datastructuren.

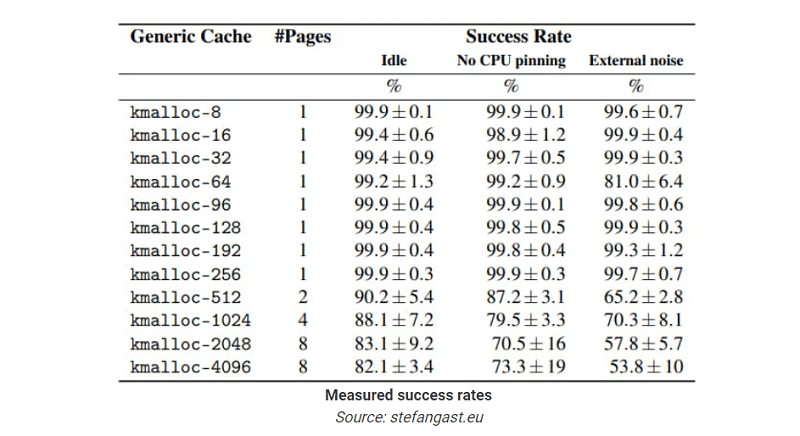

Fouten in dit geheugenbeheer stellen aanvallers in staat datastructuren te beschadigen of te manipuleren. Dit zijn zogenoemde cross-cache-aanvallen. Hoewel deze vaak niet effectief zijn, bereikt de nu ontdekte SLUBStick een slagingspercentage van 99 procent.

Dit gebeurt met behulp van de eerdergenoemde heap-kwetsbaarheid die het toewijzingsproces van het geheugen aanpast. Daarnaast gebruikt de aanvalsmethode een side-channel voor het bepalen van het exacte moment van het wel of niet toewijzen van de ‘slab’. Hierdoor kunnen zij het hergebruik van geheugen voorspellen en controleren.

Dit laatste maakt de 99 procent succesrate mogelijk en het gebruik van SLUBStick zeer praktisch.

Veel gevolgen

Voor het uitvoeren van aanvallen met side-channels moeten aanvallers lokale toegang hebben tot een apparaat met mogelijkheden voor het uitvoeren van code. Ook vereist de aanval de aanwezigheid van een heap-kwetsbaarheid in de gebruikte Linux-kernel.

Ondanks deze beperking kunnen aanvallen uiteindelijk privilege-escalatie en ‘container escape’ bewerkstelligen en verdedigingsmechanismen omzeilen. Met het escaleren van de privileges kunnen aanvallers onder meer root access krijgen en daardoor ongelimiteerd acties uitvoeren.

Via container escape kunnen ze uitbreken uit sandbox-omgevingen en toegang krijgen tot het host-systeem. Uiteindelijk kan SLUBStick in een post-exploitation-fase kernelstructuren of -hooks aanpassen voor persistence. Dit maakt de malware dan nog moeilijker te ontdekken.

Lees ook: Makers van beruchte xz-backdoor wisten hun sporen uitstekend uit te wissen