Beveiligingsonderzoekers waarschuwen voor twee nieuwe Trojaanse paarden voor het Mac OS X-besturingssysteem. Tevens is er een nieuw remote code execution-lek in Mac OS X gevonden dat wordt misbruikt door een van de kwaadaardige applicaties.

Beveiligingsbedrijf Intego, dat ook voor het Trojaans paard dat de DNS-instellingen van Mac OS X-systemen veranderde waarschuwde, vertelde dat het een Trojaans paard heeft ontdekt dat zich voordoet als pokerspel.

Beveiligingsbedrijf Intego, dat ook voor het Trojaans paard dat de DNS-instellingen van Mac OS X-systemen veranderde waarschuwde, vertelde dat het een Trojaans paard heeft ontdekt dat zich voordoet als pokerspel.

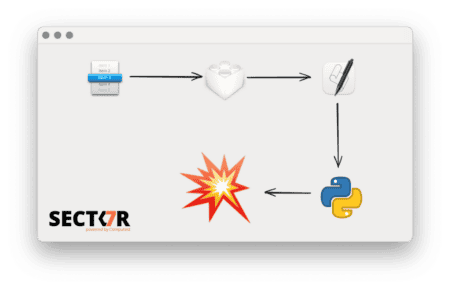

Wanneer de gebruiker de applicatie probeert te lanceren, die overigens de naam PokerGame heeft, wordt er om het wachtwoord van de gebruiker gevraagd. Zodra het wachtwoord is ingevoerd, lanceert het programma een script waar de gebruikersnaam, wachtwoord en IP-adres in worden opgeslagen waarna de data geüpload wordt na een server. Een aanvaller heeft dan op afstand volledige controle over het systeem, zegt Intego.

Ook liet Intego weten een nieuw beveiligingslek in Mac OS X te hebben gevonden dat ervoor zorgt dat op afstand code kan worden uitgevoerd met de rechten van de aangemelde gebruiker. Het lek bevindt zich in OS X’ Apple Remote Desktop-applicatie. Apple is hier al van op de hoogte en volgens Intego wordt het lek niet misbruikt.

SecureMac is het daar niet mee eens en meldt dat een Trojaans paard het lek actief misbruikt. De aanval wordt verspreid via AppleScript of als gebundelde applicatie onder de naam AStht_v06. Wanneer het wordt uitgevoerd, heeft de aanvaller toegang tot de iSight-camera, toetsenbordaanslagen, screenshots en de instellingen van het delen van bestanden.

Het lek in Apple Remote Desktop kan worden gedicht door Remote Desktop in te schakelen. Het is ook mogelijk om Remote Desktop in zijn geheel uit te schakelen via een speciaal commando.

Beide bedrijven melden dat gebruikers opnieuw extra voorzichtig moeten zijn met het openen van bijlagen van onbekenden. Zowel Mac OS X 10.4 als Mac OS X 10.5 zijn vatbaar voor het lek.