Middelgrote bedrijven zijn vaak populaire doelwitten van cybercriminelen. Bij dergelijke organisaties kunnen hackers soms relatief eenvoudig binnenkomen en veel schade aanrichten, omdat de security niet altijd van het juiste niveau is. De risico’s zijn met een goede aanpak en strategie echter wel te beperken.

Binnen het cybersecuritylandschap is de uitspraak ‘het is geen kwestie of, maar wanneer je gehackt wordt’ zeer populair. Met cybercriminelen die steeds innovatiever worden en geavanceerdere aanvallen plegen, is de uitspraak zeer relevant. Inmiddels worden wereldwijd opererende partijen gehackt, terwijl ook veel kleinere partijen slachtoffer worden.

Menig nu nog succesvol uitgevoerde cyberaanval kan mogelijk wel afgeweerd worden, ziet Dell Technologies. Ook middelgrote bedrijven met enkele honderden medewerkers, waar misschien niet altijd de middelen en kennis aanwezig zijn, kunnen weerbaarder worden. De juiste hulp is gewenst, want gezien het huidige dreigingslandschap is te weinig doen geen optie.

Weinig veranderingen, maar wel accentverschillen

Secureworks (majority owned door Dell Technologies) wilde wat meer zicht krijgen op het huidige dreigingslandschap en de bescherming van middelgrote bedrijven. Volgens het onderzoek over 2021 verandert er in hoofdlijnen eigenlijk heel weinig. Zo is ransomware al jaren de grootste dreiging voor organisaties. Secureworks bevestigt daarbovenop dat de aanvallen geavanceerder en groter worden. Waar een succesvolle aanval jaren geleden slechts enkele devices in een organisatie blokkeerde, nemen ze inmiddels met Post-Intrusion Ransomware-aanvallen de tijd de IT-infrastructuur te infiltreren en in hun macht te krijgen voordat ze encryptie toepassen. Het dwingt bedrijven mee te gaan in de onderhandelingen met de cybercrimineel.

Volgens Secureworks neemt de laatste tijd ook het aantal zero-day kwetsbaarheden toe. Naar schatting vinden 20 procent van de hacks plaats door een softwarekwetsbaarheid die cybercriminelen eerder ontdekken dan de leverancier. Daar kan je als gebruiker van de software niet veel aan doen, want er zijn simpelweg geen patches beschikbaar voor zulke aanvallen. Tegelijkertijd betekent het dat zo’n 80 procent nog steeds gebeurt op de traditionele manier met traditionele tools.

Wat voor middelgrote bedrijven eveneens een grote bedreiging is, zijn de vele Business Email Compromise (BEC)-aanvallen. Hierbij worden bijvoorbeeld zogenaamd van een directeur of belangrijker partner afkomstige nepmails verstuurd, om financiële fraude te plegen. Secureworks adviseert vanwege de toename aan dergelijke aanvallen de zaken rondom identiteit goed te regelen. “Zorg er echt voor dat de integriteit van de identiteit van devices en gebruikers allemaal geborgd is”, aldus Enterprise Account Executive Philip Hebly tijdens een cybersecurity-webinar die Dell Technologies in samenwerking met Intel organiseerde.

Hoe gaan middelgrote bedrijven om met security?

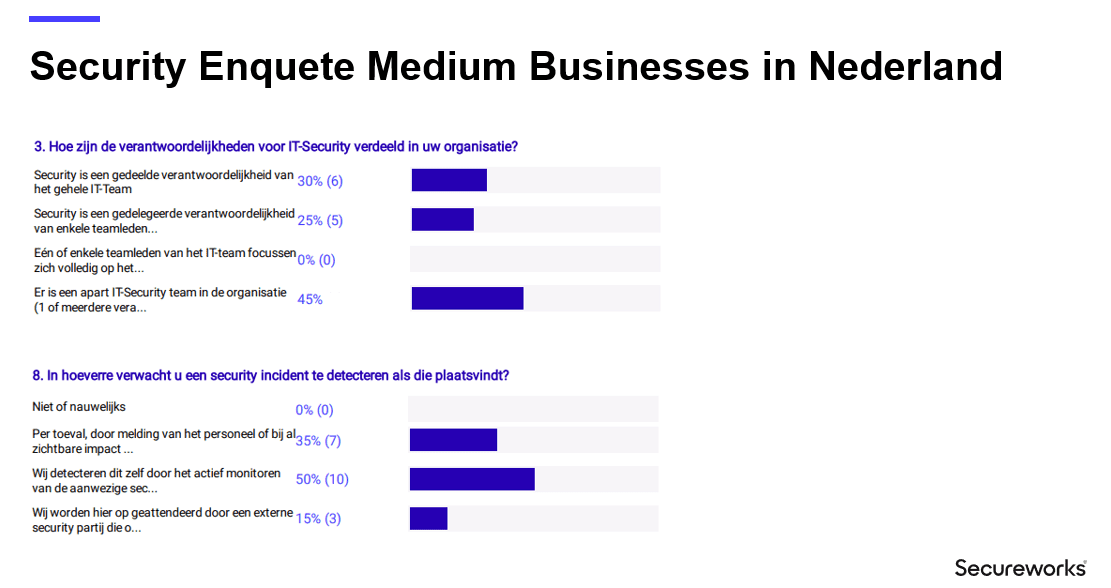

Met deze grote dreigingen is het de vraag hoe het gemiddelde bedrijf met enkele honderden medewerkers omgaat met security, zodat je kan bekijken hoe je je verhoudt tot de markt. In principe zien de meeste organisaties continuïteit van productie en bedrijfsprocessen als grootste gevaar, daar willen ze absoluut gaan schade als gevolg van een aanval. Op zich een logische gedachte, want productie en bedrijfsprocessen zijn waar een bedrijf op draait en voor bestaat. Ook klantdata en persoonsgegevens worden als grote risico’s gezien, al legt Secureworks een verband met het stilkomen liggen van de productie en bedrijfsprocessen. Al deze domeinen komen immers in gevaar wanneer een bedrijf slachtoffer is van ransomware.

Als we vervolgens kijken hoe bedrijven de aanpak en strategie omtrent security bepalen, dan loopt het een en ander wel uiteen. Zo geeft 45 procent aan op basis van eigen onderzoek en inzicht het beleid te bepalen. Een even groot gedeelte doet dat op basis van securitytests en -assessments. Er zijn echter ook frameworks beschikbaar waar veel veiligheid in is ingebouwd, zoals CIS, NIST en SANS. Echter, slechts 10 procent bepaalt op basis van deze frameworks de aanpak en strategie.

Het Secureworks-onderzoek stelt ook vast dat de meeste organisaties denken beter beveiligd te zijn dan andere middelgrote bedrijven. Ze gebruiken en implementeren over het algemeen next-gen firewalls, Endpoint Detection & Response (EDR) en aanvullende netwerk- en cloud securityoplossingen. Toch monitort slechts een klein deel daadwerkelijk actief securityincidenten, wat wel enigszins zorgelijk is.

Bescherming aan de voorkant

In de ideale wereld geven bedrijven security hoge prioriteit, want daarmee wordt het hackers moeilijker gemaakt en zou het ook minder interessant worden om te hacken. Tijdens de in samenwerking met Intel georganiseerde webinar noemde de techgigant meermaals het NIST-framework als goede richtlijn. Hierin zijn de nodige stappen opgenomen met betrekking tot identificatie, bescherming, detectie en response. Met andere woorden, je bouwt de nodige bescherming aan de voorkant van je organisatie in, met daarbij ook responsemogelijkheden. Volgens de techgigant ben je als je daar aandacht aan besteed goed op weg naar veilige infrastructuur, terwijl de data in die infrastructuur en de eindgebruikers ook relatief veilig zijn.

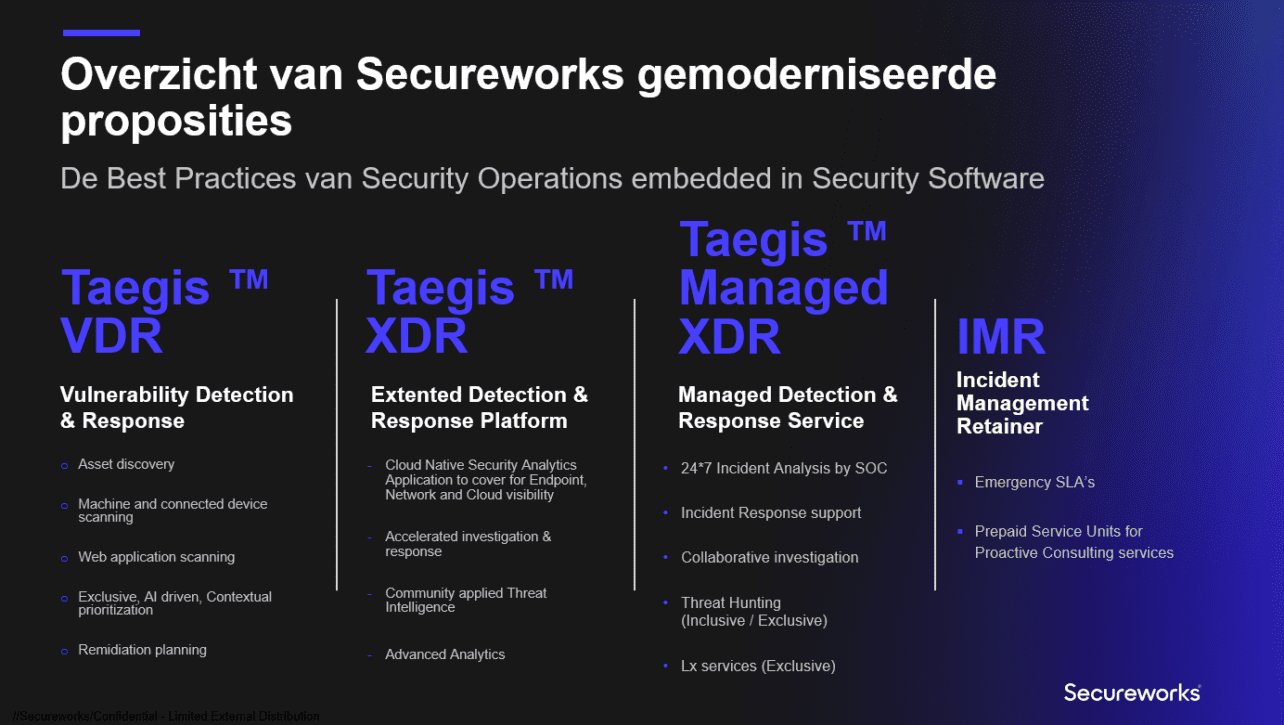

Met Secureworks heeft het bedrijf al een tijdje een partij in huis die wat kan betekenen op met name de detectie- en responsekant. Met het Detection & Response Platform wordt alles in de infrastructuur gemonitord. Dat betekent in de gaten houden wat er op endpoints, in de netwerkomgevingen en in de cloudinfrastructuur gebeurt. Als er kwetsbaarheden zijn, helpt het platform ze op te lossen. Een Security Operations Center kijkt voortdurend mee, waardoor bij een aanval of afwijkend gedrag extra hulp beschikbaar is. De securityrisico’s nemen hierdoor enorm af, zoals de uitgezette functionaliteiten uit onderstaande afbeelding van de in samenwerking met Intel georganiseerde webinarslide laat zien.

Uiteraard rijken de securitymogelijkheden van Dell Technologies als we het complete portfolio bekijken verder dan alleen Secureworks. Hoewel het dochterbedrijf een prominente rol speelt, kijkt de techgigant bijvoorbeeld ook naar specifieke beveiligingsfeatures voor zijn endpoint- en IT-infrastructuuroplossingen. Ook raadt het andere “maatregelen aan de voorkant” aan, zoals virusscanners en firewalls

Wat als je gehackt bent?

Met bovengenoemde maatregelen ben je als middelgroot bedrijf aardig op weg naar een goede verdedigingsmuur. 100 procent garantie biedt het echter niet en dus adviseert het NIST-framework ook een focus op herstel. Dan ben je namelijk ook in staat om, als alle ingebouwde maatregelen omzeild worden, toch zo snel mogelijk je productie en bedrijfsprocessen te hervatten en weer over de goede data te beschikken. Je wilt immers zo kort mogelijk offline zijn.

Daarom is de techgigant op zoek gegaan naar een benadering waar het wat minder afhankelijk is van hoe datacenters traditioneel ingericht zijn. Daar bevinden zich normaliter de productieomgeving, de disaster recovery-omgeving en backup-omgeving. Als een onderdeel daarvan gehackt wordt, kunnen slimme hackers zich verder verspreiden. Dan worden dus ook vaak de laatste redmiddelen –de backups- aangetast, wat herstel extra moeilijk maakt.

Het antwoord: de Cyber Recovery Vault. Deze kluis is onzichtbaar voor de productieomgeving, backup-systemen en software. De verbinding met de kluis om de backup-data binnen te halen, wordt geïnitieerd vanuit Cyber Recovery Vault zelf, via een operationele air gap. Daardoor wordt de verbinding met de kluis middels een geautomatiseerd proces geopend en gedicht. Na het totstandkoming van die verbinding wordt de backup-data eruit getrokken en de verbinding opgeheven. De kopie van de backup-data is ook immutable, wat wil zeggen dat de gegevens na het wegschrijven niet meer benaderbaar zijn. De kluis kijkt ook of er ransomware in de backup zit, zodat bij herstel niet alsnog foute bestanden binnen gehaald worden. Het moet garanderen dat gegevens altijd schoon zijn. Volgens de techgigant is het bij de Cyber Recovery Vault voor hackers, wanneer ze zien dat er wat gebeurt, moeilijk om mee te liften vanwege een gecontaineriseerd protocol voor de connectie. “Door directe verbindingen tussen de apparaten kunnen ze activiteiten niet eens zien”, aldus het bedrijf.

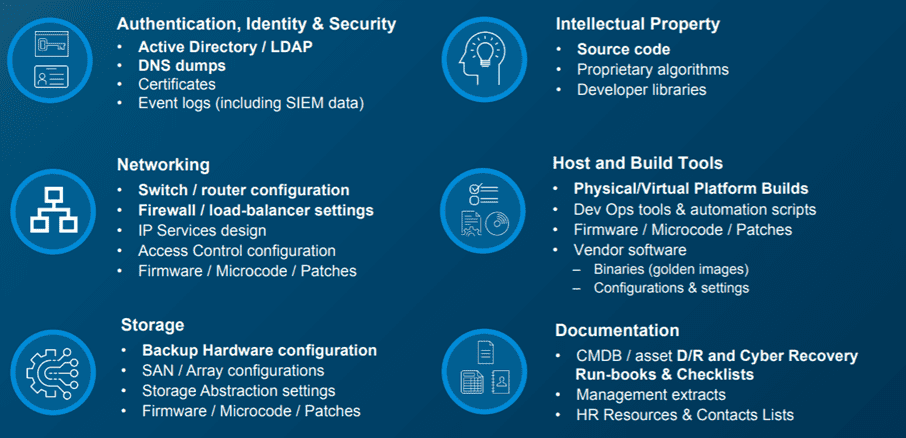

De Cyber Recovery Vault kan volgens de techgigant nuttig zijn wanneer bijvoorbeeld alle data uit de productieomgeving zijn gewist. Het raadt dan ook aan “de kroonjuwelen in de vault te stoppen”, oftewel de belangrijkste data. In onderstaande afbeelding vind je gegevens die potentieel interessant zijn als kopie in de Cyber Recovery Vault.

Betaalbaarheid en haalbaarheid

Uiteindelijk is het zinvol om te investeren in het veiliger maken van je organisatie, zo hebben we gezien bij het schetsen van het dreigingslandschap. Zeker ook omdat de schade niet te overzien kan zijn wanneer je bedrijf daadwerkelijk slachtoffer wordt. Losgeldeisen bij ransomware kunnen tonnen of miljoenen euro’s bedragen, maar daarin is gevolgschade niet eens opgenomen. Als je bedrijfsprocessen dagen stil blijven liggen, gaat de nevenschade ook hoog oplopen.

De financiële middelen en kennis om te investeren in security kunnen soms echter ontbreken. Tijdens de in samenwerking met Intel gehouden webinar werd ook besproken hoe je subsidies kan aanvragen voor een digitaliseringsslag en je organisatie weerbaarder te maken tegen aanvallen. Voor de overheid is het immers eveneens handig als Nederland zo veilig mogelijk is. En daarmee is er weer een drempel weg om te investeren in cybersecurity, in een tijd waarin de risico’s steeds groter worden.

Ben je benieuwd naar de webinar van Dell Technologies in samenwerking met Intel? Via deze link kan je de opname terugkijken.