Traditionele EPP volstaat niet meer om endpoints te beschermen. Organisaties moeten allemaal richting EDR. Fortinet heeft met FortiEDR zonder meer een interessante propositie. Deze EDR-oplossing heeft namelijk een paar extra’s die je elders niet of nauwelijks aantreft.

Malware wordt steeds geavanceerder en agressiever. Ook op het gebied van opbouw en executie ervan wordt het steeds complexer. Aanvallers gebruiken tegenwoordig veel gewiekstere manieren om binnen te komen. De aanvallen via SolarWinds en Kaseya zijn hier goede voorbeelden van. In deze gevallen gebruikten aanvallers kwetsbaarheden in die systemen om bij klanten binnen te komen. Het gaat hierbij dus niet meer om het binnenkomen via een bestand of een executable, maar via algemene kwetsbaarheden en systemen binnen de supply-chain.

Volgens Stef Luijken, Manager Systems Engineering en subject matter expert op het gebied van FortiEDR binnen Fortinet, heeft deze moderne manier van aanvallen een fundamentele impact op hoe je endpoint security moet aanpakken. Traditionele EPP is niet meer voldoende om systemen goed te beschermen, stelt hij. Met traditionele EPP doelt Luijken op de ‘ouderwetse’ antivirusprogramma’s die op systemen draaien en op basis van signatures toetsen of alles in orde is. Daarmee hou je moderne bedreigingen niet meer tegen. Deze kunnen immers ook in legitieme systemen zitten, zoals we bij het al aangehaalde SolarWinds en Kaseya zagen. Een dreiging kan echter ook uit een legitieme applicatie zoals Adobe Reader komen. Dat maakt vertrouwen op signatures achterhaald.

Geen signatures, maar gedrag

Als signatures niet meer volstaan bij de bescherming van endpoints, wat dan wel? Dat is waar EDR om de hoek komt kijken, geeft Luijken aan. Daarmee kun je het gedrag van malware monitoren en in kaart brengen. Dat wil zeggen, je kijkt hiermee niet zozeer naar wat iets is, maar wat het doet. Met FortiEDR kun je in feite al het gedrag op en van je endpoints zien. Het gaat dan niet alleen om de acties van endpoints, maar ook om de applicaties op de endpoints, de versies, de patches en ga zo maar door. Op basis van dat inzicht geeft Fortinet een security score aan de diverse onderdelen. Daar kun je dan weer zeer fijnmazige policies op baseren.

Bovenstaand is in een notendop wat EDR doet voor de endpoints binnen organisaties. Op zich zal dat voor veel lezers al wel bekend zijn, want er zijn nogal veel aanbieders van EDR op de markt op dit moment. Toch is het goed om de noodzaak van EDR in de dagelijkse praktijk hier nog een keer te schetsen. Als je nog gebruikmaakt van traditionele antivirus, doe je er goed aan om eens goed naar EDR te kijken. Ook EDR gaat geen 100 procent veiligheid bieden, dat bestaat in principe niet, maar het gaat er wel een stuk dichter in de buurt komen dan traditionele EPP.

Waarom Fortinet FortiEDR?

Zoals al aangegeven zijn er veel EDR-aanbieders op de markt op dit moment. Wat maakt FortiEDR van Fortinet binnen dit aanbod uniek? Dat is de voornaamste vraag die we in dit artikel willen beantwoorden. Als we deze vraag stellen aan Luijken, wijst hij als eerste op de Security Fabric van Fortinet. Zoals alle andere fabrics in de markt die wij tot nu toe zijn tegengekomen, gaat het ook bij de Fortinet Security Fabric over iets conceptueels, niet over een daadwerkelijk product. Dat wil zeggen, de Security Fabric is een onzichtbare laag die Fortinet over het eigen portfolio (en dat van derden) heen legt.

Het doel van de Security Fabric is om de verschillende (security-)producten binnen organisaties optimaal met elkaar te laten samenwerken. Dit maakt iedere puntoplossing meteen veel breder inzetbaar dan het is zonder deze integratie. Vanuit FortiEDR kun je bijvoorbeeld meteen commando’s richting de FortiGate firewalls van Fortinet sturen. Detecteert het verdacht gedrag van een applicatie, contact maken met een server die aanvallers gebruiken bijvoorbeeld, dan kan de FortiGate meteen de betreffende poorten dichtgooien.

De Fortinet Security Fabric is voor zover wij weten de meest geavanceerde security fabric op de markt. Fortinet werkt er al een decennium gestaag aan. Dat betekent ook dat het zeer breed ondersteund wordt. Fortinet heeft naast de ongeveer 50 eigen componenten ook onderdelen van zo’n 450 fabric-partners in de Security Fabric hangen. Het is dus niet overdreven om te stellen dat je met FortiEDR meer dan een EDR afneemt. We komen binnenkort trouwens nog met een uitgebreid artikel over de Fortinet Security Fabric. Hou de site dus in de gaten als je hier meer over wilt weten.

Pro-active monitoring

Met de integratie in de Fortinet Security Fabric hebben we weliswaar een interessante eigenschap van FortiEDR genoemd, maar niet echt een unieke. Deze integratie is eerder een unieke eigenschap van Fortinet als geheel. Een behoorlijk belangrijke eigenschap, maar het heeft in de basis niet zo heel veel te maken met de werking van FortiEDR zelf. De EDR-oplossing van een Fabric-partner (we zien SentinelOne tussen de partners staan bijvoorbeeld) zou in theorie eenzelfde impact kunnen hebben op een organisatie. Met andere woorden, FortiEDR moet ook technisch onderscheidend zijn om interessant te zijn voor organisaties.

Volgens Luijken is dat ook zeker het geval. Hij noemt specifiek pro-active monitoring als onderdeel waarmee FortiEDR het verschil maakt ten opzichte van andere oplossingen in de markt. Het draait hierbij om het zo klein mogelijk maken van het aanvalsoppervlak (attack surface). Dit doet het door middel van kwetsbaarheidsassessments en het actief zoeken naar apparaten op het netwerk.

Het is hiermee mogelijk om rogue-apparatuur proactief op te sporen. Dit soort apparatuur wordt niet beheerd en kan ook onbeschermd zijn en is dus een risico voor de organisatie als geheel. Ook IoT-apparatuur krijg je hiermee inzichtelijk, want ook dat is een redelijk populaire aanvalsroute. Naast het detecteren van apparatuur houdt pro-active monitoring verder ook nog in dat je de status van applicaties, patches en dergelijke continu in de gaten kunt houden. Op basis van al deze monitoring kun je proactief policies inzetten, op basis van een risicoanalyse. Denk hierbij aan het isoleren van apparatuur waarvan het niveau van kwetsbaarheden te hoog is of waarvan de reputatiescore te laag is. Dat moet het aanvalsoppervlak onderaan de streep al een stuk kleiner maken.

Focus op preventie

Lange tijd hoorden wij in ieder geval vooral veel over detectie, want ‘het is geen vraag of maar wanneer je slachtoffer wordt’. Dat mag best zo zijn, maar voorkomen is nog altijd beter dan genezen. We zien de laatste jaren gelukkig ook weer wat meer focus op preventie, vooral bij de wat modernere oplossingen die ML inzetten. Daar hoort FortiEDR ook zeker bij. Dankzij een goed getraind ML-model dat continu wordt voorzien van updates kunnen aanvallen gestopt worden voordat ze uitgevoerd kunnen worden. Dit is mogelijk doordat de modellen het gedrag van malware snel in de gaten hebben en daarop actie kunnen ondernemen.

Let wel, het ML-model doet dit niet allemaal zonder hulp. Hij maakt ook gebruik van realtime feeds op het gebied van threat intelligence. Deze zijn afkomstig van een database in de cloud (Fortinet Cloud Services) die continu wordt bijgewerkt. FortiEDR werkt zelfs nog preventief als de netwerkverbinding wegvalt. Dit is overigens niet bedoeld als specifieke use-case, want voor optimale bescherming met automatische respons moet je natuurlijk wel toegang blijven houden tot de Fortinet Cloud Services. Maar het is toch prettig om te weten dat het in geval van nood, als fallback, wel gewoon blijft werken.

Mocht je nu overigens denken dat al deze features en mogelijkheden van de FortiEDR-agent een stevige belasting op de systemen zijn, dan heeft Luijken goed nieuws. Omdat er geen gebruikgemaakt wordt van signatures (die regelmatig gedownload moeten worden), heb je heel weinig schijfruimte nodig. Ook de belasting op RAM en de CPU is nagenoeg verwaarloosbaar. Je kunt de agent dus in principe op alle apparaten draaien waar je iets op kunt installeren.

Detectie en onschadelijk maken

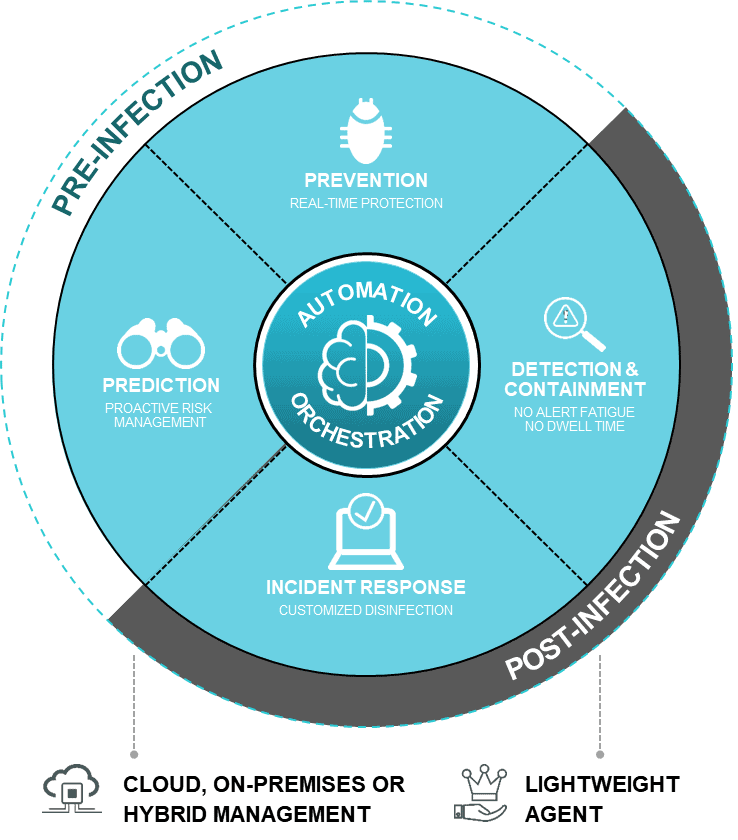

Tot nu toe hebben we het uitsluitend gehad over proactieve en preventieve kenmerken van FortiEDR. Binnen Fortinet noemen ze dit het pre-infection onderdeel van de oplossing. Alles tegenhouden is echter onmogelijk. Dat betekent dat FortiEDR ook op het gebied van detectie en respons (post-infection dus) zijn mannetje moeten kunnen staan. Uiteindelijk is dit onderdeel eigenlijk ook de kern van wat we EDR noemen. Dat staat immers niet voor niets voor Endpoint Detection and Response.

Binnen het detecteergedeelte van FortiEDR, wat Fortinet zelf detect and defuse noemt, ligt de nadruk evenals hierboven op het feit dat dit realtime gebeurt. Zodra het verdacht gedrag en dus een potentiële breach detecteert, schiet FortiEDR in actie en maakt het de malware onschadelijk. Dit doet het onder andere door meteen de betreffende communicatie naar buiten toe vanaf een dergelijk proces te blokkeren. Hiermee haal je een groot gedeelte van het gevaar uit de malware. Je haalt hiermee immers de wind uit de zeilen van malware. Zaken zoals command and control communicatie, data-exfiltratie en het activeren van ransomware (door het downloaden van een binary) zijn in theorie onmogelijk, of in ieder geval een stuk lastiger geworden.

Een niet te onderschatten component van de detectiemogelijkheden van FortiEDR is volgens Luijken dat deze gebruikmaakt van dezelfde ML-modellen. Dat wil zeggen, pre- en post-infectie gebruiken op dit vlak dezelfde tools en de Fortinet Cloud Services. Dat betekent dus ook dat de twee onderdelen van elkaar kunnen leren. Als iets in eerste instantie voorbij de preventiefase komt, maar er in de detectiefase alsnog uitgehaald wordt, dan weet het ML-model de volgende keer al in de preventiefase dat het dit proces moet afvangen. Met andere woorden, de twee kanten trainen elkaar.

Om nog even scherp te krijgen wat Fortinet bedoelt met realtime detectie van malware en het onschadelijk maken ervan, haalt Luijken aan wat FortiEDR doet met ransomware. Het is bij een dergelijke aanval vanzelfsprekend cruciaal dat je voorkomt dat een (gedeelte van een) disk versleuteld wordt. Dat kan Fortinet bieden met FortiEDR, volgens hem. Ze hoeven hiervoor geen volume shadow copy service te gebruiken. Dat houdt namelijk doorgaans in dat het niet alleen de nodige resources kost, maar dat je een systeem vaak ook offline moet halen. Luijken geeft aan dat FortiEDR op basis van drie bestanden, die het in cache zet, kan bepalen of iets wordt geraakt door ransomware. Is dat het geval, dan maakt FortiEDR in realtime de ransomware onschadelijk. Dit zonder dat hier ook maar iets voor offline moet.

Analyse en respons

De laatste stap binnen FortiEDR is hoe om te gaan met datgene wat het in de vorige stap blokkeert. Dat begint met analyse binnen Fortinet Cloud Services om een definitieve classificatie aan een specifieke bedreiging te geven. Dit is nodig, omdat je anders lastig kunt bepalen wat de vervolgstappen moeten zijn. Daarnaast is deze analyse ook van belang om FortiEDR als geheel weer krachtiger te maken. Uiteindelijk leert de oplossing immers constant bij.

Uiteindelijk moet de analyse van datgene wat FortiEDR detecteert vanzelfsprekend ook resulteren in acties die het moet nemen. Dat noemen we dan met een mooi woord playbooks. Deze kunnen allerlei vormen aannemen, afhankelijk van wat nodig is op basis van de detectie en de analyse. Een eenvoudig voorbeeld van een dergelijk playbook is dat er een koppeling wordt gemaakt met FortiGate-firewalls om ervoor te zorgen dat het deze adequaat reageren. Dit kan handmatig, maar idealiter gebeurt dit natuurlijk zoveel mogelijk geautomatiseerd.

Conclusie: een continu proces

Al met al biedt Fortinet met FortiEDR een zeer complete EDR-oplossing. Deels vanwege de extra mogelijkheden die het binnen FortiEDR biedt, maar deels ook zeker vanwege de integratie met de Fortinet Security Fabric. Het allerbelangrijkste is volgens Luijken echter dat je EDR ziet als een continu proces. Dat begint met zichtbaarheid, gevolgd door weren van wat je weet dat slecht is in je omgeving. Daarna komt het snel detecteren en onschadelijk maken en dan uiteindelijk de respons. Al deze onderdelen zijn op allerlei manier met elkaar verbonden, dus het is geen puur lineair verhaal. Dit komt voornamelijk vanwege de gedeelde ML-modellen binnen de verschillende componenten en de Fortinet Security Services die deze voeden. Tot slot maakt FortiEDR deel uit van de Fortinet Security Fabric, waarmee je deze oplossing nog verder integreert in je landschap. Daarmee is de cirkel rond.