Palo Alto Networks geeft de laatste jaren flink gas op het gebied van SASE. Met Secure Access Service Edge is Palo Alto Networks ervan overtuigd security naar een hoger niveau te tillen. De moderne aanpak moet tegelijkertijd een goede gebruikerservaring garanderen. Dat daar behoefte voor is lijkt binnen de security-industrie buiten kijf te staan. Veel securityleveranciers stappen dan ook op de SASE-trein. Bij Palo Alto Networks wil men mede daarom genoeg innoveren om een aantrekkelijke SASE-optie voor organisaties te zijn en blijven.

“In de loop der tijd is er bij ons eigenlijk veel bijgekomen”, legt SE Manager Patrick de Jong uit in gesprek met Techzine. Hierbij verwijst hij in alle breedte naar wat Palo Alto Networks vandaag de dag kan. Aanvankelijk was er vooral veel focus op Next-Generation Firewalls, maar na verloop van tijd kwam er ook endpoint-bescherming, cloud-bescherming en SASE bij. Verschillende componenten vallen nu onder het SASE-aanbod, waar veel werk in gaat zitten.

“Met de Covid-periode versnelde die SASE-ontwikkeling. Veel bedrijven moesten een oplossing hebben voor mensen die vanuit huis werkten”, aldus De Jong. Aangezien werknemers, klanten en partners zich plots overal bevonden, was er behoefte aan een benadering die daar geschikt voor is. SASE bleek een uitkomst te zijn.

Tip: Palo Alto Networks gooit alle ballen op container security

De basis voor nieuwe securityuitdagingen

Legacy netwerkarchitecturen zijn in de basis niet meer geschikt voor de manier waarop de meeste organisaties werken. Dat komt ten eerste vanwege het feit dat een gebruiker op afstand niet meer op een fijne manier het bedrijfsnetwerk kan gebruiken. Bij de traditionele werkwijze zou verkeer eerst naar het datacenter gestuurd moeten worden om policies na te kunnen leven. Doe je dat vanaf een thuiswerkplek, dan krijgt de gebruiker te maken met latency. Dat is weer van invloed op de productiviteit. Daarnaast straalt het weinig professionaliteit uit richting klanten en partners die met het netwerk willen verbinden.

Bovendien lopen bedrijven tegen schaalbeperkingen aan bij traditionele hub-spoke architecturen. Dat is het tweede grote probleem. Binnen deze architecturen zijn er aanzienlijke verschillen tussen de networking- en securitystack. Binnen de stack zelf is vervolgens ook niet altijd uniformiteit aanwezig. Dat maakt het lastig om mee te schalen met de gedistribueerde werk- en klantomgeving. Daarnaast ontstaan er bij dergelijke architecturen ook snel gaten in de security, wat dan weer het derde grote probleem is. Er ontstaat inconsistentie binnen het netwerk- en securitylandschap, terwijl ook policies botsen.

De legacy architecturen met een variëteit aan technologieën om een gebruiker te verbinden met een applicatie werkten voorheen overigens wel goed. De wereld is echter veranderd, met de cloud en gebruikers die zich op iedere mogelijke plek kunnen bevinden. Problemen rondom schaal, security en de gebruikerservaring hebben meer uniformiteit nodig om opgelost te worden. Daar kan het eerdergenoemde SASE in helpen. Het brengt netwerk- en security-oplossingen samen tot een cloudgebaseerd product. Momenteel spelen Cloud Secure Web Gateway, Next-Gen CASB, Branch & SD-WAN, Autonomous Digital Experience Management (ADEM) en AIOps hier de grootste rol in. In een eerder artikel hebben we al eens die basis van Palo Alto Networks SASE besproken, dat je zeker nog eens terug kan lezen.

Misconfiguraties zijn een groot probleem…

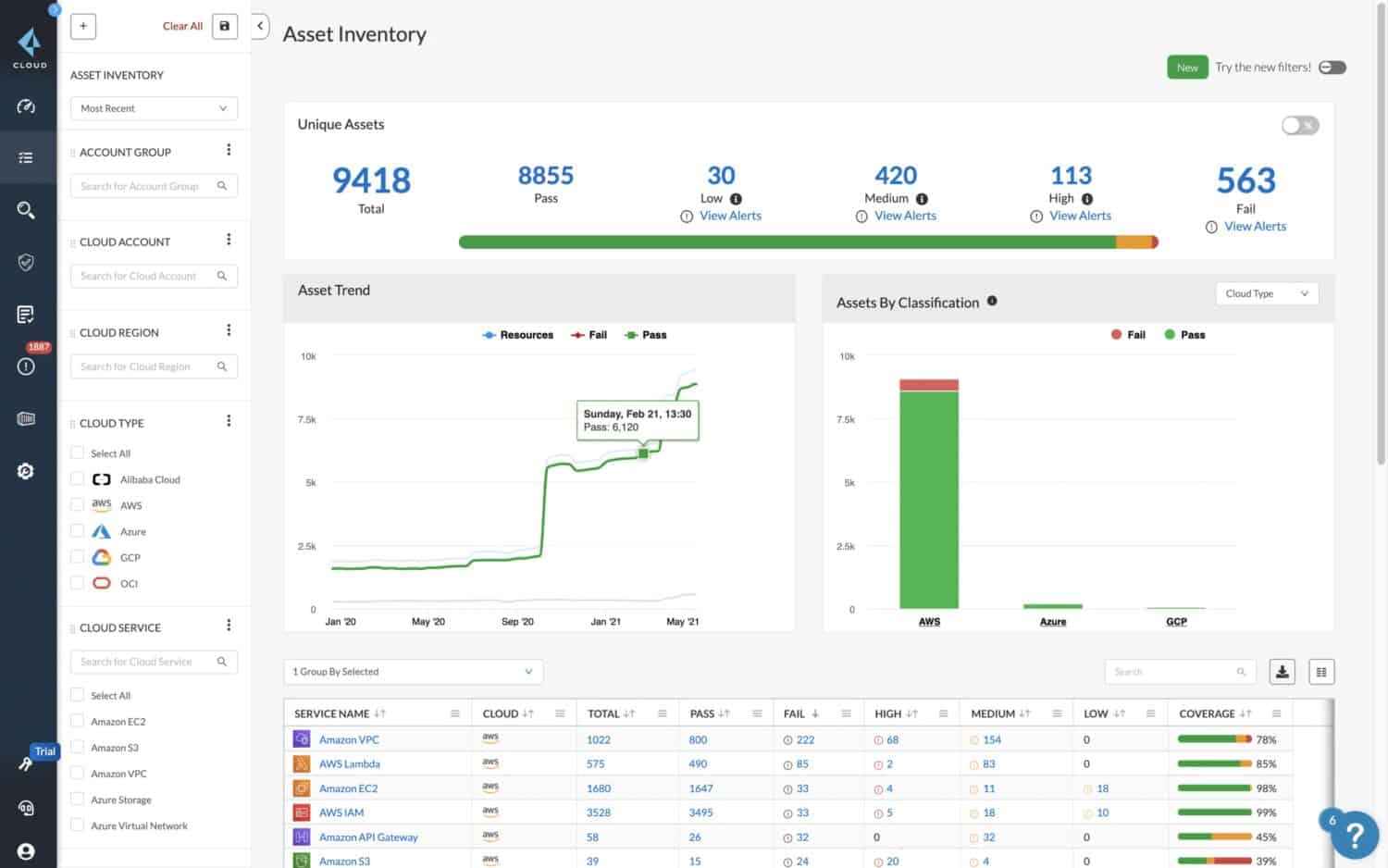

Nu het SASE-aanbod van Palo Alto Networks een aantal jaar op de markt is, komen er steeds meer functionaliteiten bij. De Jong haalt aan dat men bij Palo Alto Networks is gaan kijken naar wat nieuwe functies vooral moeten doen. De onderzoeksafdeling van het bedrijf, Unit 42, gaf een duidelijk signaal: 65 procent van de cloud breaches is gerelateerd aan een misconfiguratie. Hierbij gaat het om cloud-instellingen die een afnemend bedrijf in de basis zelf niet goed geregeld heeft. Het kan gaan om iets simpels als beheerders die geen meerstapsverificatie aan hebben staan of inloggegevens die open en bloot beschikbaar zijn door de slechte configuratie van een S3 bucket. Een andere zaak die veel voorkomt is mensen die te veel rechten binnen een applicatie hebben. “Hiervoor introduceerden we een tijd terug cloud security posture management. Daarmee wordt bekeken hoe de Azure- of Google Cloud-omgeving eruitziet. Het checkt of het allemaal goed zit”, aldus De Jong.

In die situaties kwam Palo Alto Networks aanvankelijk de meeste misconfiguraties tegen. Bedrijven gingen bij de cloud-beweging in eerste instantie namelijk vanuit hun datacenter meer in de cloud deployen. Daar traden de fouten op. “Maar wat meer en meer voorkomt is dat er naast cloud steeds meer software as a service opkomt. Mensen denken: ik kan mijn applicatie wel in de cloud hosten, maar uiteindelijk is het misschien wel makkelijker om het als SaaS-dienst af te nemen. En ook op dat vlak moet je zaken configureren. Denk aan veelgebruikte software als Box of Office 365”, geeft De Jong aan. Ook hier geldt dat het om zwakke wachtwoorden kan gaan of het wel/niet voldoende rechten verlenen aan gebruikers.

…maar je kan ze opsporen en voorkomen

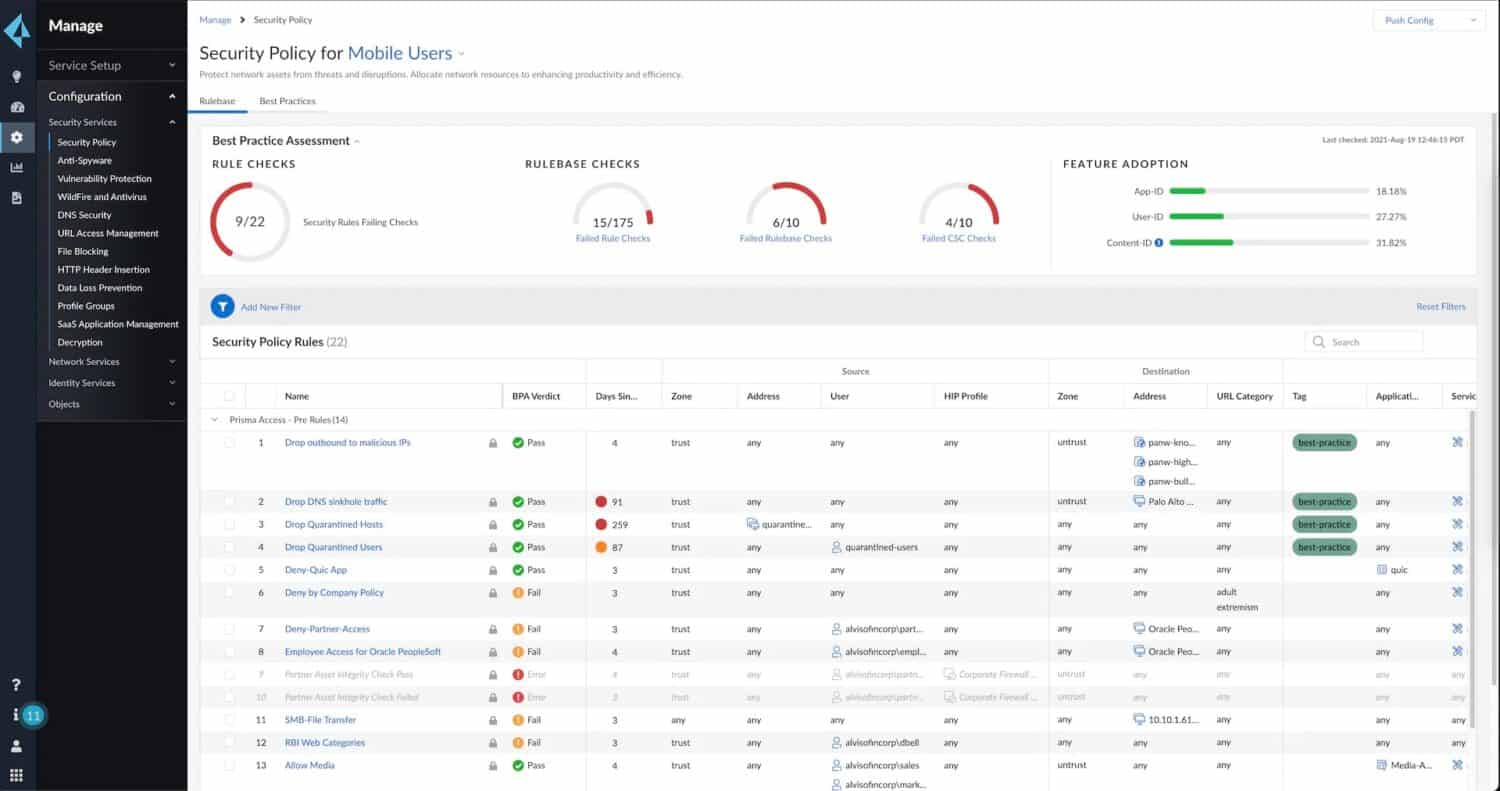

Daarom biedt Palo Alto Networks als onderdeel van SASE sinds kort naast cloud security posture management ook SaaS security posture management (SSPM). Met De Jong gingen we met name in op SSPM, aangezien dat de nieuwere troef in het SASE-aanbod is. De SE Manager legt uit dat SSPM in het begin kijkt naar best practices. Wat is eigenlijk de best practice om de SaaS-dienst in te regelen en heeft het bedrijf dat ook zo gedaan? Door die check kunnen bedrijven de nodige verbeteringen ontdekken en doorvoeren.

Een ander onderdeel van SSPM kijkt weer naar welke SaaS-diensten een organisatie überhaupt allemaal gebruikt. Vaak zijn dat er meer dan gedacht, stelt De Jong, wat betekent dat er een hoop shadow IT is. Die shadow IT kan Palo Alto Networks opsporen en herkennen met zijn application cloud engine. “De engine kan, als we de software nog niet kennen, met behulp van machine learning en artificial intelligence automatisch nieuwe apps herkennen. Als de engine kijkt en honderden applicaties in het bedrijf ziet, dan kan een bedrijf kiezen om met een select aantal apps door te gaan. Door die zichtbaarheid kan je keuzes maken”, ziet De Jong.

Na het verkrijgen van het inzicht is het mogelijk om meer controle over de software uit te oefenen. Daarvoor biedt Palo Alto Networks het SaaS API-component, dat een connectie met de applicatie mogelijk maakt. De Jong noemt als voorbeeld een policy uitrollen richting de applicatie. “Als data ingevoerd wordt, is dat dan nog GDPR compliant? En wat mogen mensen daarmee doen? Denk aan of het toegestaan is dat een bepaalde persoon een financieel document uploadt in een SaaS-dienst. Mag die persoon het vervolgens ook delen met iemand anders? Dat zijn allemaal policies die je kan invoeren en waar je actie op kan ondernemen.”

Het mooie hieraan is dat er ook wat terug te zien is van de uniformiteit die SASE in zijn algemeenheid probeert te realiseren. Als een policy eenmaal gemaakt is, zoals in De Jongs voorbeeld, kan de beheerder die ook toepassen op andere SaaS-oplossingen. Als aanvankelijk bepaald wordt dat een persoon via Box mag uploaden maar het document niet met de gehele wereld mag delen, dan wil je immers ook niet dat de persoon gaat kijken of het document via een andere SaaS-dienst gedeeld kan worden. Die blokkadeoptie biedt Palo Alto Networks met SSPM, zodat dezelfde policies universeel uitgerold en gehandhaafd worden.

Zero Trust Network Access bereikt fase 2.0

Uiteindelijk is deze SSPM-functionaliteit onderdeel van het grotere SASE-verhaal van Palo Alto Networks. Daarbinnen is het belangrijk dat SSPM samenwerkt met de andere onderdelen. Zo raakt het onder meer zero trust network access (ZTNA), geeft De Jong aan. “Het raakt het in die zin dat als bedrijven naar een zero trust-omgeving willen, ze altijd alles in de gaten moeten houden, controleren en verifiëren. Dat kan het best op een platform dat verschillende oplossingen heeft.”

Op dit ZTNA-vlak, dat het ‘never trust, always verify’-principe volgt, heeft Palo Alto Networks recent ook forse stappen gezet. Aanvankelijk was ZTNA vooral zo dat als een gebruiker met een locatie of app wilde verbinden, er gecheckt werd wie de gebruiker was en of hij bij het verzoek hoorde. Na het uitvoeren van de check werd de controle losgelaten en kon de gebruiker doen wat hij wilde. Dit heeft Palo Alto Networks anders ingericht met de introductie van ZTNA 2.0. Bij ieder pakketje dat over de lijn gaat moet je in de optiek van Palo Alto Networks continu checken of het dezelfde gebruiker en applicatie is en of er geen malware in zit. Door altijd te controleren streeft Palo Alto Networks naar “echte zero trust”.

Geavanceerde URL-filtering en preventie van geavanceerde dreigingen

Om SASE in zijn geheel en ZTNA 2.0 in het bijzonder wat verder te brengen, heeft Palo Alto Networks ook geavanceerde URL-filtering en preventie van geavanceerde bedreigingen toegevoegd aan het aanbod. “Ze heten allebei niet voor niets advanced. De technieken werken een beetje op dezelfde manier. Normale threat prevention bood al goede bescherming, maar werkt vooral op basis van signatures. Dan loop je achter de feiten aan, want je moet het eerst gezien hebben om een signature te ontwikkelen voor het stoppen van malware. Advanced gaat verder dankzij detectie van malware in onze cloudomgeving. Daar zit een stuk machine learning om automatisch malware te herkennen”, aldus De Jong.

De machine learning waar hij naar verwijst analyseert een hoop bestanden, zowel malware als niet-kwaadaardige software. Door zoveel te analyseren weet Palo Alto Networks wat normale en abnormale karakteristieken van bestanden zijn. Als er dan nieuwe karakteristieken waar worden genomen, kan de machine learning met grote waarschijnlijkheid zeggen dat er malafide handelingen aan gelinkt zijn. Vervolgens volgt een verdere analyse voor de bevestiging. Hoe meer Palo Alto Networks ziet, hoe beter de machine learning wordt in malwaredetectie.

“Wat we leren in de cloud kunnen we samenvatten in een algoritme, dat we aan het SASE-aanbod koppelen. Als een van de SASE-producten iets ziet, kan er het algoritme overheen gegooid worden en uitsluitsel geven of iets wel of niet malafide is. Dat kunnen we in real-time doen. Eventuele extra analyse volgt achteraf”, legt De Jong uit.

Voor geavanceerde URL-filtering betekent de machine learning-progressie dat nieuwe, zeer ontwijkende phishing-aanvallen, ransomware en andere webgebaseerde aanvallen te voorkomen zijn. Palo Alto Networks claimt 40 procent meer bedreigingen te voorkomen dan wanneer een URL-database gebruikt wordt. Daarnaast zou het 76 procent van de kwaadaardige URL’s tot een dag eerder detecteren dan traditionele webfilteroplossingen.

Wat betreft het voorkomen van geavanceerde bedreigingen zou Palo Alto Networks met de algoritmes in staat zijn om met intrusion prevention systems (IPS) 48 procent meer onbekende command-and-control-aanvallen in real-time te stoppen dan andere IPS-oplossingen.

Flinke stappen om SASE te versterken

Al de stappen moeten uiteindelijk ook profiteren van de integratie van AIOps in SASE. Hiermee wil Palo Alto Networks handmatige handelingen aanzienlijk verminderen en snellere probleemoplossing mogelijk maken. Denk aan geautomatiseerde root cause-analyses en begeleiding bij de adoptie van best practices. Dat is uiteindelijk iets waar Palo Alto Networks’ SASE-aanbod ook steeds meer gebruik van maakt: AI als ondersteuning voor een betere en efficiëntere security-aanpak.

Daarmee is Palo Alto Networks bezig om SASE interessanter te maken voor bedrijven. Veel organisaties zijn al over, maar met nieuwe innovaties is het mogelijk om meer organisaties warm te maken voor deze moderne manier van bescherming van data en de bedrijfsomgeving.

Tip: Demisto is Palo Alto Networks’ automation- en orkestratie-troef