De Chinese hackers die inbraken op de Email Security Gateway (ESG)-toestellen van Barracuda, bleken voornamelijk interesse te tonen in toestellen van hooggeplaatste doelwitten. Voor deze toestellen spaarden de hackers dan ook kosten noch moeite om in de toestellen aanwezig te blijven. Barracuda besloot uiteindelijk de toestellen voor vervanging op te roepen.

Mandiant heeft de zeroday in de ESG-apparaten van Barracuda verder onderzocht. In het gepubliceerde rapport brengt het naar boven dat hackers doelbewust op zoek gingen naar toestellen van belangrijke personen en geeft het inzicht in de wereldwijde verdeling van de getroffen toestellen.

Spionage

Op 19 mei 2023 werd een ernstige zeroday aangetroffen in de e-mailbeveiligingsproducten van Barracuda. De kwetsbaarheid maakte een command injection- of opdrachtinjectie-aanval mogelijk. Dit is een type cyberaanval waarin hackers een geïnfiltreerd besturingssysteem aansturen om willekeurige opdrachten uit te voeren. Hackers hadden voor het starten van een aanval geen fysieke toegang nodig tot de toestellen. De aanvallen, die al sinds oktober 2022 uitgevoerd worden, blijken dan ook afkomstig van verafgelegen hackers. Het zou gaan om Chinese hackers die de zeroday uitbuiten voor spionage-doeleinden. Deze vaststelling maakten de onderzoekers al eerder en nu komen de details daarrond vrij.

Dat blijkt uit de doelwitten waar de hackers zich op richtten. De nadruk bleek voornamelijk te liggen op overheden, waarbij nationale overheidsinstellingen het grootste doelwit vormden en lokale overheidsinstellingen het derde belangrijkste doelwit bleek. Tussenbeide staan bedrijven uit die handelen in hightech en informatietechnologie. In totaal was ongeveer een derde van de aanvallen gericht op openbare instellingen. De onderzoekers kwamen hier shell-scripts tegen die gericht waren op e-maildomeinen van openbare instellingen, maar de hackers zouden ook doelwitten uitzoeken die betrokken waren in diplomatieke onderhandelingen met andere landen.

Toen enkele dagen na het vinden van de kwetsbaarheid een patch werd vrijgegeven, bleken de hackers zich nog extremer te richten op overheids- en hightech-instellingen. De hackers lieten zich niet zomaar uit de ingebroken toestellen drijven, maar bleven via eerder bedachte tooling bij hooggeplaatste slachtoffers aanwezig. “Deze factoren ondersteunen de beoordeling dat de campagne een spionagemotief had”, schrijft Mandiant in het rapport.

Een samenvattend overzicht van de gebeurtenissen, vind je hier: Barracuda vraagt klanten kwetsbare ESG-apparaten te vervangen

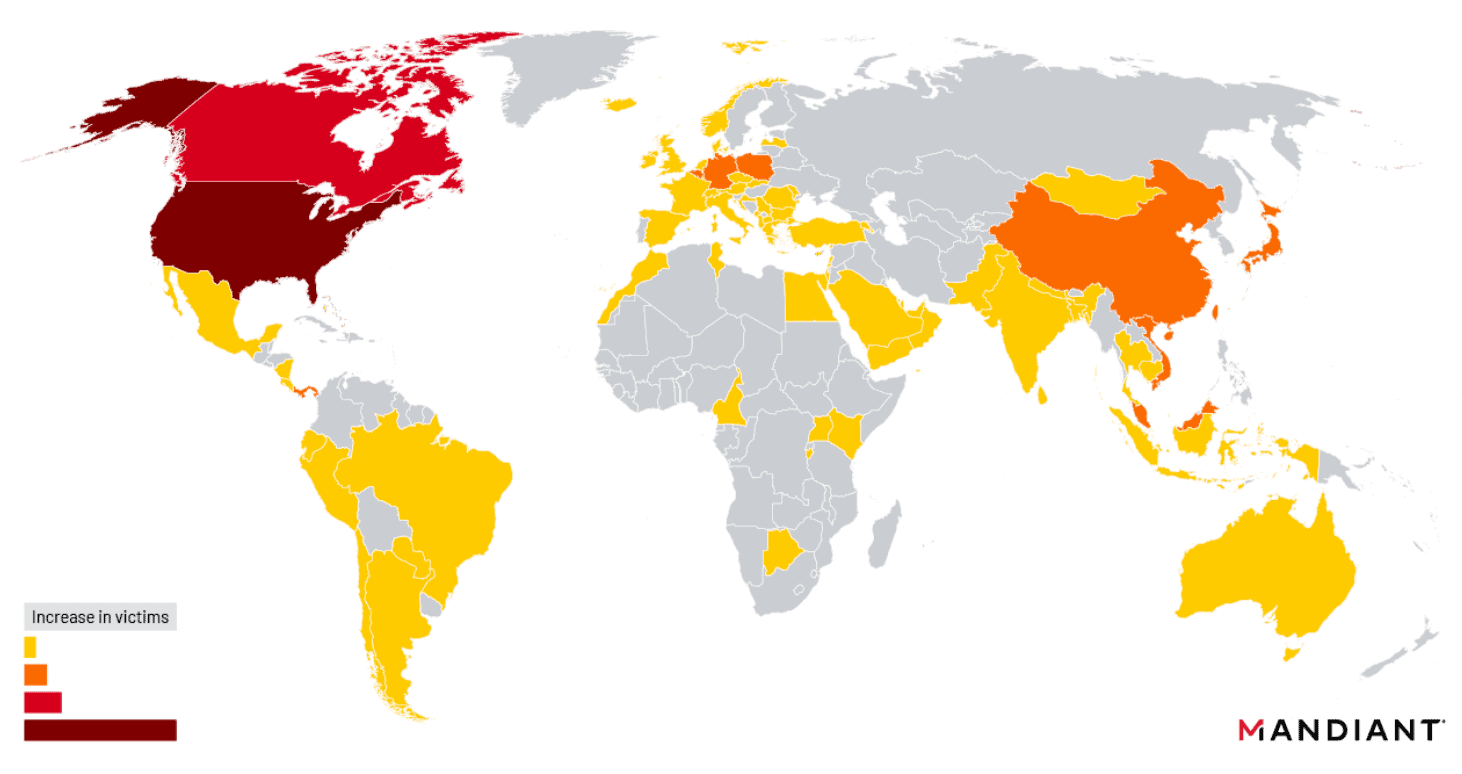

Europese doelwitten: België, Duitsland en Polen

Barracuda Networks is van oorsprong een Amerikaans bedrijf en heeft zijn klantenbestand dan ook voornamelijk in deze regio uitgebouwd. Zoals bij veel producten van Amerikaanse leveranciers, is er ook een degelijk Europees klantenbestand aanwezig. Nederland bevindt zich tussen de getroffen regio’s, maar komt er in de hoeveelheid geïmpacteerde organisaties licht vanaf. Binnen Europa blijken voornamelijk ESG-toestellen in bedrijven uit België, Duitsland en Polen het doelwit van uitbuiting te zijn.

Volgens het rapport van Mandiant verkregen de hackers toegang tot vijf procent van alle ESG-toestellen die wereldwijd in gebruik zijn. Dat is een klein aantal, maar door de specifieke sortering op overheidsinstellingen en essentiële bedrijven voor de infrastructuur in een land, zijn de gevolgen niet zomaar onder de mat te schuiven. Via de spionage zal er gevoelige en belangrijke informatie over lopende onderhandelingen of nieuwe technologieën in handen van China zijn beland. De hackers bleven bovendien vrij lang onder de radar, wat het een interessante techniek voor spionage maakt. De onderzoekers vermoeden dan ook dat er in de toekomst meer soortegelijke verhalen zullen opduiken: “Het is waarschijnlijk dat we Chinese cyberspionageoperaties zullen blijven observeren die zich richten op edge-infrastructuur met zero-day-kwetsbaarheden en de inzet van malware die is aangepast aan specifieke ecosysteem-ecosystemen.”

Het is voor Barracuda verder ook geen mogelijkheid meer om de zeroday te patchen, nadat de hackers toonden dat zij de malware snel kunnen aanpassen om patches te omzeilen. Sinds 6 juni roept het bedrijf dan ook op om getroffen toestellen volledig te vervangen. Het gaat om versies 5.1.3.001-9.2.0.006.

Nu bekend is dat de toestellen geen patch zullen ontvangen voor een openstaande kwetsbaarheid, trekken ze de aandacht van hackers. In de tussentijd dook een nieuwe backdoor malware met de naam ‘Whirlpool’ op.