Elk jaar neemt Sonatype de software supply chain onder de loep. In het State of the Software Supply Chain-rapport van dit jaar vertellen de onderzoekers dat er veel meer kwaadaardige packages ontdekt zijn dan voorheen, terwijl er van kwetsbare software in nagenoeg alle gevallen een versie met een fix beschikbaar is. Ook bleek dat respondenten de veiligheid van hun eigen softwarepakket overschatten.

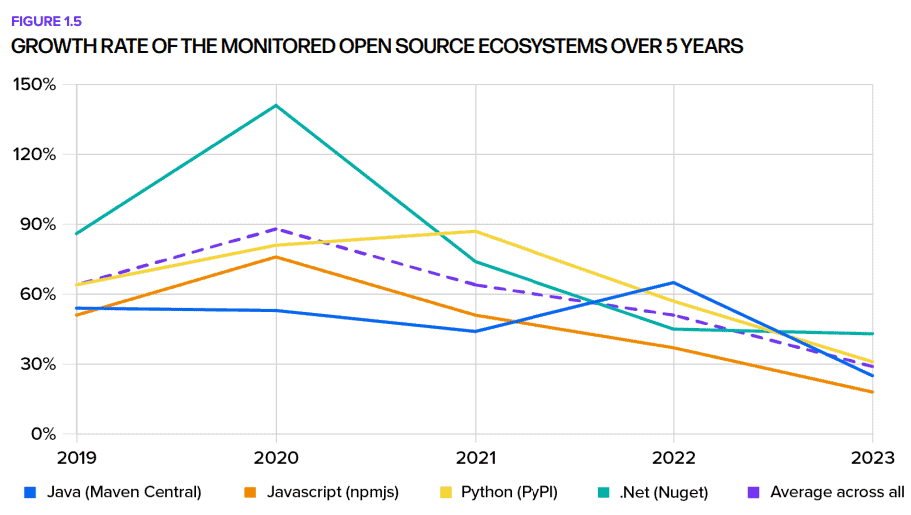

Voor het in kaart brengen van de open-source supply chain keek Sonatype naar de vier populairste open-source ecosystemen: Java (Maven), JavaScript (npm), Python (PyPI) en .NET (NuGet Gallery). Allereerst ziet Sonatype bij deze programmeertalen een lichte heropleving van de open-source supply chain. Vóór corona liep de adoptie hiervan in een aanzienlijk hoger tempo, maar nu groeit het met een “relatief stabiele” 15 procent per jaar. De dip die tijdens de pandemie te zien was, is volgens Sonatype te verklaren uit een verlaagde productiviteit in de IT- en communicatiesector tot 2022. Ook zouden er mogelijk meer open-source projecten afkomstig zijn van commerciële partijen dan voorheen gedacht. De consumptie van open-source componenten groeit in ieder geval nog steeds, maar dit neemt wel af. Dit is wellicht een teken dat de markt verzadigd aan het raken is.

Wat wel aanzienlijk toeneemt, is het aantal kwaadaardige packages dat ontdekt is: 245.032 tussen januari en september 2023. Dat is twee keer zoveel als in alle jaren ervoor, merken de onderzoekers op. Het duidt op een explosieve stijging in het gebruik van de supply chain om een cyberaanval op te zetten. Natiestaten (zoals Noord-Korea via de Lazarus-groep) richten zich dan ook steeds meer op de supply chain.

Onveilige versies (ook nog steeds van Log4j)

Het Sonatype-rapport haalt aan dat software-ontwikkelaars te weinig tijd krijgen om hun werk goed te doen. Het is namelijk niet eenvoudig om uit te pluizen of componenten veilig zijn. De gemiddelde Java-applicatie heeft 148 dependencies en 10 jaarlijkse releases. Een ontwikkelaar moet dus rekening houden met gemiddeld 1500 dependency-veranderingen en deze qua security-niveau inschatten. “Stel je nu voor wat de schaal van deze beslissingen is voor bedrijven met tienduizenden ontwikkelaars en duizenden applicaties,” merken de Sonatype-onderzoekers op. Het is een extra teken dat supply chain-incidenten steeds vaker voor zullen komen.

Dit heeft het onfortuinlijke gevolg dat de overgrote meerderheid (96 procent) van kwetsbare software die geïnstalleerd wordt, gewoon een veilige versie beschikbaar heeft. Ook wanen deelnemers aan het onderzoek zich onterecht veilig: 67 procent heeft er vertrouwen in dat men niet afhankelijk is van kwetsbare libraries, ook al weet 10 procent van alle respondenten dat men in het afgelopen jaar via open-source kwetsbaarheden is aangevallen.

Ook security-incidenten die de wereld rond zijn gegaan, dreunen nog altijd na. Zo betrof een kwart van alle Log4j-downloads in september van dit jaar nog een versie die geen patch voor het beruchte Log4Shell bevatte.

Tip: Log4Shell anno 2023: keiharde impact dreunt nog na

Nieuw beleid: scorekaarten

Bij elk jaarlijkse Sonatype-rapport doen de onderzoekers een ‘deep dive’ in specifieke materie. In dit geval koos men onder meer voor de stand van zaken omtrent security scorecards. We hebben eerder dit jaar bij het datalek van Nederlands marktonderzoeker Blauw gezien dat het meten van cyberhygiëne op deze manier erg waardevol kan zijn. Een bedrijf kan op het eerste gezicht veilige software gebruiken, maar via dependencies binnen het eigen softwarepakket zijn er alsnog ongezien kwetsbaarheden.

Lees ook: Blauw zorgt voor groot Nederlands datalek, maar wie is de schuldige?

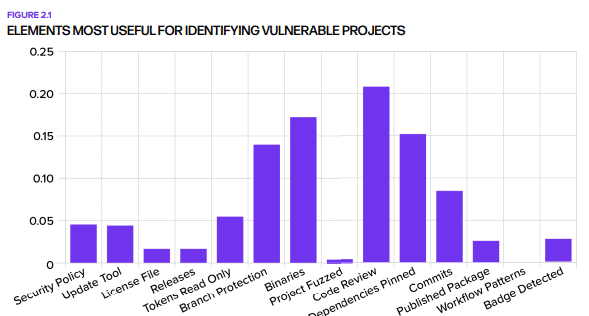

Om de veiligheid van open-source software in te schatten, haalt Sonatype een aantal checks aan. Het allerbelangrijkst is Code Review, oftewel het peer-reviewen van andermans werk als het gaat om veranderingen aan de programmeercode. Eveneens zorgt Branch Protection ervoor dat er een beoordelingsproces vooraf gaat aan het doorvoeren van nieuwe code. Helaas worden deze praktijken zelden nageleefd. Ook is er geen algemene verbetering te zien in het aannemen van best practices. Daarnaast moeten consumenten van open-source erop letten dat de software nog updates ontvangt: 18,6 procent van alle projecten zijn in het afgelopen jaar niet meer onderhouden.

Software Bill of Materials in trek

Overheden hebben in de laatste jaren ook niet stilgezeten. Amerikaanse richtlijnen rondom cybersecurity zijn aangescherpt, terwijl de EU onder meer de Cyber Resilience Act op tafel heeft liggen. Afgezien van de kopzorgen die dit oplevert bij open-source ontwikkelaars, dwingt dit ook organisaties om beter te kijken naar de software die ze hanteren. Sonatype ziet een groei in de vraag naar een Software Bill of Materials (SBOM), dat een overzicht biedt van alle componenten waaruit de software in kwestie bestaat. Het is dus aan leveranciers om consumenten gerust te kunnen stellen over hun cyberhygiëne.

De onderzoekers merken op dat het bijhouden van een SBOM alleen niet gelijk staat aan betere security. Toch draagt het bij aan het bouwen van een veilige en betrouwbare softwaremarkt. 53 procent van de ondervraagde engineering-professionals genereert een SBOM voor elke applicatie; die groep meldt eveneens minder security-incidenten dan hun collega’s die geen SBOM bijhouden. SBOM’s zijn nog veel meer in trek bij security-personeel van grote bedrijven, waar 75 procent deze construeert voor elke applicatie. Bijna de helft van deze groep is leveranciers gaan vragen om SBOM’s voor ingekochte software.

Hoe positief die signalen ook zijn, blijkt dat cyber-aanvallers nog steeds te lang de tijd krijgen om hun werk te doen. Bekende kwetsbaarheden worden door 39 procent pas na een week of later opgelost (of nooit). Aangezien hackers veelal met automatische scanners werken om kwetsbare organisaties op te sporen, zijn veel organisaties dus onnodig lang een eenvoudig doelwit.

Log4Shell geldt als een schoolvoorbeeld voor een supply chain-gevaar. Beluister hier onze podcast van eerder dit jaar over de stand van zaken ervan anno 2023: