Log4Shell blijft ons achtervolgen. De exploitatie van een kwetsbaarheid in logging-software Log4j zorgde eind 2021 voor zowat apocalyptische teksten in de cybersecurity-wereld. Bijna elke organisatie liep risico, of ze zich er nou bewust van waren of niet. We polsten security-experts over de huidige stand van zaken rondom Log4Shell. Welke risico’s bestaan er nog, zo’n anderhalf jaar na de bekendmaking van de kwetsbaarheid? Hoe actief is de exploitatie ervan? En bovenal: hoe wapen je jezelf als organisatie voor dergelijke security-risico’s?

Het is allereerst belangrijk om te benadrukken hoe wijdverspreid het Log4Shell-gevaar was. Tot 93 procent van alle cloud-omgevingen zouden vatbaar zijn geweest voor de exploitatie. “Log4Shell is een van de grootste cyberkwetsbaarheden ooit,” stelt Steve Stone, hoofd van Zero Labs bij Rubrik, het onomwonden. Ook bij Cisco hebben ze het druk gehad de afgelopen anderhalf jaar. Jan Heijdra, Security Specialist bij dat bedrijf: “Ondanks dat de kwetsbaarheid al ruim 15 maanden verholpen is, bleek dat 72 procent van de organisaties in 2022 een Log4Shell alert zag op hun firewall. Met gemiddeld zo’n 110 Log4Shell alerts per maand bij een gemiddelde organisatie, domineerde Log4Shell in 2022 de ranglijst.”

Lees ook: Log4Shell: wat is Log4j, wie raakt het en hoe patch je het?

Van een groot aantal applicaties is inmiddels bekend dat ze met een publieke online verbinding voor de Log4Shell-exploitatie kwetsbaar zijn of dat zijn geweest. Het Nederlandse NCSC (Nationaal Cyber Security Centrum) houdt op GitHub een lijst bij van getroffen applicaties. Het is tegelijkertijd schrikbarend om te zien hoe uitgebreid de lijst is, maar ook geruststellend dat veel gepatcht is. “Je hebt applicaties die bekend kwetsbaar waren voor Log4Shell. Indien je gebruikmaakt van deze applicaties en deze publiek beschikbaar stelt via het Internet dan is de kans zeer groot dat je systeem al gecompromitteerd is in de maanden na het publiek worden van het lek,” stelt Daan Keuper, Security Specialist & Head of Research bij Computest. “Dit omdat criminelen automatische scanners gebruiken om het gehele internet af te struinen. Bedrijven die hierdoor geraakt zijn hebben de effecten hiervan waarschijnlijk dus al gevoeld.”

Log4Shell evolueert

Het gebruik van scanners werkt beide kanten op. Niet alleen de aanwezigheid van de Log4Shell-kwetsbaarheid zelf, maar ook incidenten van het misbruiken ervan komen bij experts op de radar dankzij detectiesystemen. Wat daaruit blijkt, is dat er een gedragsverandering heeft plaatsgevonden sinds de kwetsbaarheid eind 2021 bekend werd.

EMEA CTO Zeki Turedi van CrowdStrike: “Log4Shell was, mede door zijn beruchte en langdurige aard, het meest prominente voorbeeld van ontdekte kwetsbaarheden in 2022. Log4Shell was aanvankelijk opportunistisch van aard: cybercriminelen zochten naar kwetsbare producten en richtten zich op wat ze konden vinden. Maar er verschenen al snel variaties van de bestaande exploit, gericht op andere gebieden en gebruikmakend van andere protocollen en technieken om onzichtbaar te blijven.” Dit zorgde er volgens Turedi voor dat het mogelijk was om de kwetsbaarheid te gebruiken bij producten waar dit aanvankelijk niet mogelijk was. Daarover hadden cybercriminelen continu contact. “Falcon Intelligence Recon observeerde in 2022 voortdurende CVE-2021-44228-discussies tussen cybercriminelen”, geeft Turedi aan. “Dat wijst op aanhoudende belangstelling voor het uitbuiten van de Log4Shell-kwetsbaarheden.”

Deze specialisatie heeft ertoe geleid dat kwetsbaarheden nu nog actueel kunnen zijn, horen we vanuit Fox-IT. “In de eerste maanden van Log4Shell is de kwetsbaarheid massaal uitgebuit. In die periode kan een aanvaller een backdoor hebben geplaatst. Zo’n backdoor kan vaak blijven werken, zelfs nadat een systeem gepatcht is. Hierdoor kan een aanvaller op een later tijdstip terugkeren, zelfs als een systeem niet meer kwetsbaar is voor Log4Shell. Dit soort achterdeurtjes zijn we bij incident response al meermaals tegengekomen en het ligt in de lijn der verwachting dat we deze in de toekomst nog wel eens zullen aantreffen.”

Log4Shell in actie

We hebben een paar interessante voorbeelden van Log4Shell ontvangen van Alex Hinchliffe, Threat Intelligence Analyst bij Unit 42 van Palo Alto Networks. “De door spionage gemotiveerde dreiging Boggy Serpens (ook bekend als MuddyWater, MERCURY/Mango Sandstorm) is door CISA (Cybersecurity & Infrastructure Security Agency) toegeschreven aan de MIOS (Ministerie van Inlichtingen en Veiligheid) van de staat Iran. Dit werd door Microsoft gedetecteerd toen men deze kwetsbaarheid exploiteerde bij het aanvallen van organisaties in Israël in juli 2022.”

Bij Unit 42 zagen ze naast bovenstaande dreiging ook nog een aanval op een telecombedrijf in Israël via een Log4j-kwetsbaarheid in SysAid-software. Deze vond plaats in januari, maart en nogmaals in mei 2022, geeft Hinchliffe aan. Unit 42 zag dezelfde groep dezelfde kwetsbaarheid exploiteren toen het een telecom-organisatie in Koeweit probeerde te infiltreren.

Vervelend maar niet altijd desastreus

In veel gevallen hebben kwaadwillende actoren voornamelijk vervelende effecten op een organisatie, maar niet per se desastreuze. Director Product Marketing Amit Shah van Dynatrace: “Sommige bedrijven zijn nog steeds kwetsbaar voor Log4Shell, omdat ze nog niet alle instanties van Log4j hebben kunnen vinden en patchen. Zo is onlangs een nieuwe aanvalscampagne ontdekt, waarbij het gaat om ‘proxyjacking’. Daarbij proberen aanvallers de proxyware te installeren, waarna ze internetbandbreedte van de slachtoffers verkopen. Hoewel dit eerder hinderlijk is dan een ernstige dreiging, kan dat slachtoffers toch veel geld kosten wanneer een cloud provider kosten berekent op basis van het gemeten dataverkeer. Daarnaast zou de internetbandbreedte van een slachtoffer gebruikt kunnen worden voor een cyberaanval.”

Het proxyjacking-voorbeeld dat Shah geeft, laat iets belangrijks zien volgens hem: “Het laat zien dat aanvallers maar één ongepatchte instance van Log4j in een container hoeven te vinden om deze over te nemen.” Het feit dat veel organisaties veel commerciële software gebruiken, maakt het ook lastig om op te sporen. Deze hebben vaak geen toegang tot de broncode van commerciële software, geeft Shah aan. Hierdoor wordt het moeilijker om te scannen op kwetsbaarheden. “Alleen de kwetsbaarheid verhelpen in bedrijfseigen applicaties die gebruikmaken van Log4j is dan ook niet voldoende”, concludeert hij.

Lees ook: Nieuwe cybercrimetactiek: het verhandelen van andermans internet

Eenvoudige exploit, niet altijd interessant voor aanvallers

Uit bovenstaande zou je wellicht op kunnen maken dat het gevaar van de Log4Shell-kwetsbaarheid meevalt. Dat is tot op zekere hoogte ook wel zo. Toch is het belangrijk om ook hier nuance in aan te brengen.

Vanuit SYGNIA levert MD Northern Europe & EMEA Azeem Aleem deze nuance, als we hem vragen naar zijn visie op de huidige stand van zaken rondom Log4Shell. “We zien dat Log4j nog steeds breed wordt misbruikt. Dit komt doordat veel applicaties kwetsbare versies van deze Java-gebaseerde logging utility gebruiken.” Met andere woorden, deze zijn nog niet gepatcht. Aleem ziet dat er vaak een koppeling is tussen Log4Shell en botnets, “die als einddoel hebben om cryptominers te installeren zoals XMRig”. Hij merkt daar echter ook serieuzere ‘gebruiksdoelen’ op. Hij ziet namelijk zeker geavanceerde kwaadwillende actoren die Log4Shell nog altijd gebruiken “om toegang te krijgen tot specifieke organisaties die ze in het vizier hebben”.

John Dwyer, Global Head of Research van IBM Security X-Force heeft op dit punt ook een interessant inzicht: “In de meeste Log4j-gevallen waar X-Force op gereageerd heeft, werd geen kwaadaardige activiteit gedetecteerd. Organisaties wisten de kwetsbaarheid in een vroeg stadium door automatische scans te ontdekken.” Hij merkt verder nog op dat onderzoek van X-Force uit heeft gewezen “dat de kwetsbaarheid was geëxploiteerd maar dat er geen vervolgactie kwam van threat actors”.

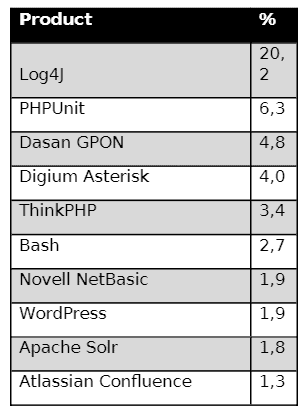

Log4Shell is volgens senior SOC analist Edwin Tump van Pinewood nummer 1 in de top 10 van bekende geëxploiteerde kwetsbaarheden. Met ruim 20 procent is Log4j de eenzame koploper. “Belangrijk om erbij te vermelden is dat dit pogingen betreft; het gaat niet over succesvolle uitbuiting van kwetsbaarheden.” Die ziet Pinewood niet of nauwelijks.

De data: wat zien we nu?

We hebben tot nu toe geconstateerd dat Log4Shell anno 2023 nog altijd verre van dood is. Ook hebben we vastgesteld dat de ernst van de kwetsbaarheid relatief gezien meevalt. Iedere kwetsbaarheid die aanvallers kunnen misbruiken is er uiteraard eentje te veel. Er zijn echter aanmerkelijk ernstigere kwetsbaarheden dan Log4Shell, ook al is deze dus wel nog altijd heel dominant aanwezig.

Om naast bovenstaande algemene observaties ook eens wat dieper in Log4Shell te duiken, is het interessant om er wat data bij te pakken. Deze data is aangeleverd door Fortinet, waarbij Gergely Révay, EMEA FortiGuard Labs Systems Engineer ook de nodige duiding bij deze data geeft.

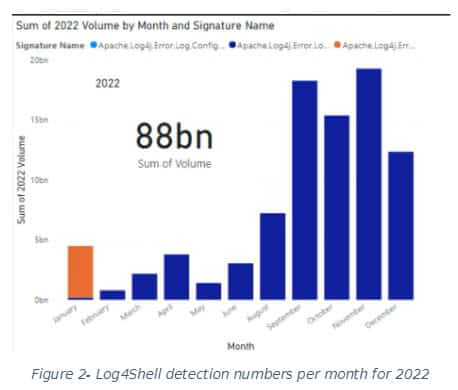

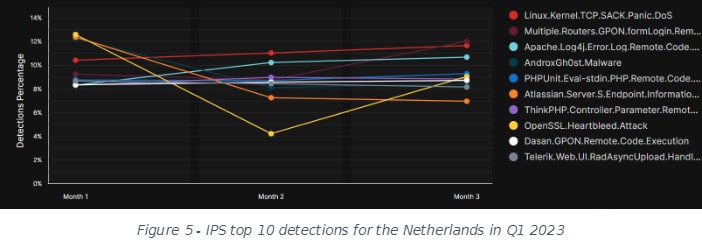

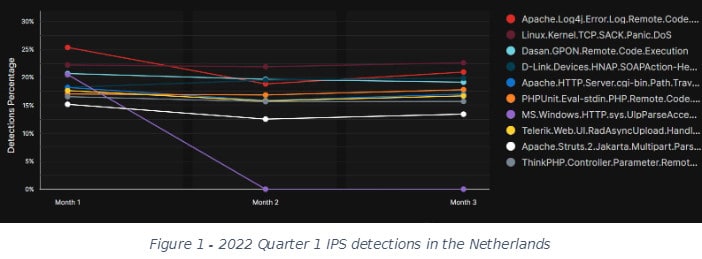

Voor Log4Shell heeft Fortinet meerdere beveiligingen geïmplementeerd in zijn producten. Daarvan is het Intrusion Prevention System (IPS) in FortiGate de meest interessante, geeft Révay aan. Opvallend is een specifieke ‘variant’ dominant is. Van drie gangbare ‘signatures’ om Log4Shell-gerelateerde aanvallen te zien in IPS, wordt Apache.Log4j.Error.Log.Remote.Code.Execution verreweg het vaakst getriggerd. “Gemiddeld werd deze IPS-signature in 2022 het meest wereldwijd gedetecteerd. In figuur 1 zien we de top 10 detecties in Nederland in Q1 2022.”

We zien dat Apache.Log4j.Error.Log.Remote.Code.Execution de lijst aanvoert. “Dit was hetzelfde voor de meeste andere landen,” geeft Révay aan. Figuur 2 laat zien hoe de detectiegetallen veranderen gedurende 2022. “In plaats van dat het afneemt, zien we een toename van signatures tegen het einde van het jaar. Bij elkaar opgeteld hadden we 88 miljard detecties van de drie [Log4Shell-, red.] IPS-signatures wereldwijd.

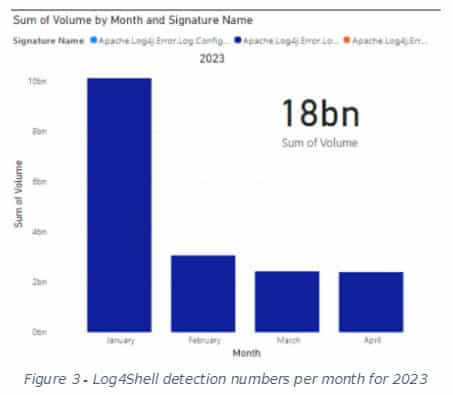

In 2023 lijkt Log4Shell wel op zijn retour te zijn, maken we op uit de data die Fortinet met ons deelt. Hieronder is dat duidelijk te zien. Kleine kanttekening hier is dat we de input tegen het einde van april van Fortinet kregen. Die maand is dus nog niet compleet. De trend lijkt echter duidelijk. Na januari stort het aantal detecties behoorlijk in.

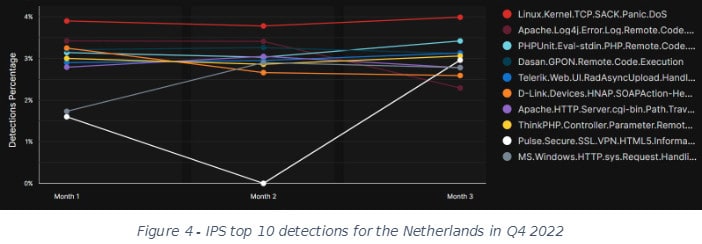

Révay neemt Nederland nog extra onder de loep. In Figuur 4 zie je de top 10 IPS-signatures voor Nederland in Q4 2022 en in Figuur 5 voor Q1 2023. In beide gevallen zit de Log4j-signature in de top drie.

Het feit dat het aantal detecties van Log4Shell afneemt, betekent niet dat het op weg naar de uitgang is, geeft Révay tot slot aan: “Alhoewel we ups en downs zien in onze detectie-telemetrie voor Log4Shell, is het een van de meest gedetecteerde aanvalstechnieken wereldwijd. We verwachten niet dat dit in de nabije toekomst verandert.”

Uiteindelijk nemen aanvallers toch vaak de weg van de minste weerstand, weten we uit het verleden. Dat is Log4Shell duidelijk nog steeds. Révay geeft hier een eventuele reden voor. Deze is wellicht “dat het een kwetsbaarheid is die moeilijk op te sporen is, omdat software Log4j niet altijd direct aanspreekt”. Log4j kan dan “alsnog wel door een dependency gebruikt worden”. Dit kan een naastgelegen dependency zijn, maar ook eentje verderop in de dependency-keten, volgens Révay. Hij heeft dan ook een duidelijk advies aan softwareleveranciers. Zij “moeten hun dependencies achterhalen om zeker te weten dat ze niet kwetsbaar zijn”.

We hebben het ergste gehad…

Op basis van de cijfers van Fortinet, lijkt het ons geen gekke constatering dat we het ergste achter de rug hebben. Daarover lopen de meningen echter toch enigszins uiteen. De teams van Fox-IT lijken het er mee eens te zijn: “Zowel het Security Operations Center als het Incident Response team van Fox-IT zien een afname in exploitatie van Log4Shell. Hoewel aanvallers nog steeds veel scannen op de kwetsbaarheid, zien we dat de meeste systemen inmiddels gepatcht zijn. Waar er in 2022 nog meerdere ransomware-aanvallen gelinkt waren aan Log4Shell, is hiervan in 2023 nauwelijks meer sprake.”

Daniel Thanos, Head of Arctic Wolf Labs, beaamt dit. “De afgelopen maanden hebben we een daling gezien in Log4Shell-activiteit. Op basis van onze telemetrie is het aantal unieke incidenten van scan- en exploitatiepogingen gedaald sinds het begin van 2023. We hebben 7.386 unieke incidenten waargenomen (in totaal ongeveer 10 procent van ons klantenbestand) in de afgelopen vier maanden van dit jaar, vergeleken met 63.313 incidenten (in totaal 25 procent van ons klantenbestand) in de 10 maanden waar we het in ons blog uit december 2022 over hebben.” Dat was dus een groot gedeelte van het eerste jaar nadat Log4Shell ontdekt is.

Steven van Gysel, Manager Solutions Architect Northern Europe bij Infoblox, komt met een vergelijkbare voorstelling van zaken. Bij de klanten van Infoblox (vooral de grotere organisaties) zien ze dat “Log4Shell daar niet meer een hot topic is zoals in december 2021. Toen was het echt alle hens aan dek, maar nu zien we met name activiteit van red teams of threat researchers”.

Van Geysel ziet overigens wel een ander gebruik van Log4Shell door deze professionals. “Zij gebruiken dit nog altijd om hun security-stack en oudere malware te testen. Maar ze gebruiken de dreigingsinformatie ook in de strijd tegen nieuwere malware, zoals we recent zagen met ‘Decoy Dog’“, geeft hij als voorbeeld.

Check Point Software Technologies is tot slot het meest stellig als het gaat om het afgenomen dreigingsniveau van Log4Shell. Bij monde van Zahier Madhar laat dat bedrijf ons weten dat het huidige dreigingslandschap geen grootschalige bedreigingen laat zien die gefocust zijn op Log4j.

…of toch niet?

Stefan van der Wal, CSA Application Security bij Barracuda Networks is het niet helemaal eens met het sentiment dat Log4Shell op zijn retour is. Hij wil in ieder geval nog niet al te hard juichen. “Log4Shell is intussen bijna 1,5 jaar oud en we denken misschien dat we het ergste achter de rug hebben, maar in feite is het nog altijd een enorm probleem. Onze eigen scansystemen hebben alleen al de afgelopen 30 dagen [peildatum eind april, red.] maar liefst 5 miljoen patronen waargenomen die duiden op pogingen om Log4Shell te bereiken. Dit betekent dat aanvallers nog steeds heel actief speuren naar kwetsbare systemen en dat zullen ze alleen doen als er nog steeds veel Log4j-instanties zijn die nog niet zijn gepatcht.”

Security Specialist Jan Heijdra van Cisco onderstreept dit punt. “Aangezien uit de gegevens blijkt dat aanvallers kwetsbaarheden blijven gebruiken die meerdere jaren oud zijn, is het waarschijnlijk dat Log4Shell nog lang een aanhoudend probleem zal blijven.”

Lees ook: Log4Shell na bijna anderhalf jaar nog een groot probleem

De conclusies over Log4Shell-activiteit lopen dus uiteen, maar wijzen op een aanzienlijke vermindering anno 2023. Toch blijven criminelen aan het scannen voor de kwetsbaarheid, zelfs als het steeds vaker verholpen zou moeten zijn. De overweldigende populariteit van Log4j in software zal Log4Shell echter nog extreem lang relevant houden.

Hoe ga je er als organisatie mee om?

Nu we relatief scherp hebben wat de huidige stand van zaken is rondom Log4Shell, kijken we ook nog hoe organisaties ermee omgaan. Of in ieder geval hoe ze ermee om zouden moeten gaan.

Het probleem bij de Log4Shell-kwetsbaarheid is dat Log4j vrijwel overal kan zitten. Er is simpelweg heel veel software die er gebruik van maakt. Organisaties hebben hier heel slecht zicht op. Dan mag de kwetsbaarheid an sich wellicht niet eens enorm hoog scoren op de severity rating, het feit dat hij zo lastig te vinden is, compenseert dit voor een deel. Het is voor bedrijven erg lastig om snel te weten welke risico’s ze lopen, zelfs in 2023.

Aleem van SYGNIA heeft het in dit opzicht over “analyse-verlamming”. Organisaties weten niet waar het probleem precies zit en welke applicaties kwetsbaar zijn. “Zo blijven ze in het duister tasten en weten ze niet waar ze moeten beginnen”, stelt hij. Dit is volgens hem het belangrijkste probleem rondom Log4Shell voor organisaties.

Het is 2023 en we hebben het nog steeds over…patchen

De oplossing die onder andere Aleem aandraagt is zo oud als de weg naar Kralingen. “Het draait allemaal om patch-management”, geeft hij aan. “Je moet eerst kritisch kijken naar alle applicaties die je gebruikt om te weten welke door Log4Shell geraakt zijn. Het is van cruciaal belang voor organisaties om te tracken wat in je IT-omgeving draait.”

Lees ook: Hoe kwetsbaar is jouw organisatie? Doe de test

Deepen Desai, de CISO van Zscaler, legt wat dat betreft de vinger op de zere plek: “De Log4j-kwetsbaarheden hebben ervoor gezorgd dat er aandacht is gekomen voor vendor management en beveiliging van de supply chain.” Het gaat hier dan vooral om de applicaties die organisaties gebruiken. Dat is tegenwoordig een mix van zelf ontwikkelde en open-source-componenten, geeft hij aan. Er wordt niet genoeg gedaan om scherp te krijgen wat men gebruikt, is hij van mening. Dat is een “systematisch securityprobleem”, volgens hem. Het is het gevolg van “het voortdurende falen van organisaties om hun assets te identificeren”, maar ook van “ineffectief beheer van kwetsbaarheden en patching en de beveiliging van de supply chain”.

Desai doet op dit punt ook alvast een voorspelling als organisaties hun leven niet beteren: “Deze gedecentraliseerde en diverse software supply chain, die sterk afhankelijk is van open source-projecten en -code, zorgt ervoor dat kwetsbaarheden zoals Log4Shell veel vaker zullen voorkomen, tenzij ze effectief worden beheerd.”

Ook Van der Wal van Barracuda spreekt over een aanhoudend patch-probleem: “Veel organisaties hebben ervoor gekozen om voorlopig alleen publieke systemen te patchen. Dat betekent dat er nog heel veel kwetsbare systemen zijn die weliswaar niet direct toegankelijk zijn vanaf internet, maar waar aanvallers die erin zijn geslaagd om via een andere weg op het bedrijfsnetwerk te komen dus nog steeds hun slag op kunnen slaan, met alle gevolgen van dien.” Hij benadrukt nog maar eens dat dit zal leiden tot meer problemen. “We kunnen dus meer Log4Shell-aanvallen verwachten en dat is iets waar bedrijven beducht voor moeten zijn”, waarschuwt hij.

Om aan te geven hoe slecht er gepatcht wordt, haalt Van der Wal ook nog wat cijfers aan. “Een ander punt van zorg is dat software supply chain management-specialist Sonatype eind 2022 opmerkte dat een jaar na het beschikbaar komen van de fix voor Log4shell, maar liefst 30-40 procent van alle Log4j-downloads nog altijd de kwetsbare versie betreft”, geeft hij aan. Hij wijst daarbij ook op het continu beschikbaar blijven van de oudere, kwetsbare versies van Log4j. Dan komen ze wellicht nog altijd in productie terecht. Het zou kunnen helpen als die niet meer beschikbaar zouden zijn.

Inzicht in risico’s krijgen

Het is op zich duidelijk wat bedrijven moeten doen (en eigenlijk al hadden moeten doen) als het gaat om Log4Shell. Pieter Molen, Technical Director bij Trend Micro Benelux, vat het samen: “Om inzicht te krijgen in de risico’s die deze kwetsbaarheden kunnen veroorzaken en om deze aan te pakken, moet je ten eerste weten welke elementen binnen het gehele IT-ecosysteem gebruikt worden.” Het gaat dan om werkplekken, servers, netwerk- en IoT-componenten, cloud-omgevingen, SaaS-applicaties en natuurlijk applicatiemodules zoals Log4Shell. “Al deze elementen vormen het digitale aanvalsoppervlak. Inzicht in het digitale aanvalsoppervlak en potentiële beveiligingsrisico’s zijn de basis om de juiste maatregelen te nemen om problemen met betrekking tot kwetsbaarheden te voorkomen.”

Bovenstaande is echter niet eenvoudig. Niet alle organisaties kunnen of willen dit. Dat constateert Molen zelf min of meer ook. “Helaas zien we dat de Log4Shell-kwetsbaarheid nog steeds wordt misbruikt om toegang te krijgen tot organisaties. Extra pijnlijk hierbij is dat organisaties zich er vaak niet eens bewust van zijn dat deze applicatiemodule binnen hun organisatie wordt gebruikt totdat het te laat is.”

Log4Shell is ‘endemisch’

Het mag duidelijk zijn: er is voor veel organisaties nog altijd veel werk aan de winkel. Het opsporen van de kwetsbaarheid van applicaties is makkelijker gezegd dan gedaan. Aan de ene kant is het vaak niet duidelijk wat de verhouding is tussen bedrijfseigen en open-source elementen. Dat zorgt al voor verwarring. Daarnaast meldt lang niet elke partij dat hun software kwetsbaar is voor de Log4Shell-exploitatie. Dit kan zijn omdat het er geen ondersteuning meer voor biedt. Het kan echter ook zijn dat een softwareleverancier niet eens weet dat er ergens een component gerelateerd aan Log4j aanwezig is. Tot slot kan een softwareleverancier ook failliet zijn natuurlijk.

Om die reden is Log4Shell uiteindelijk nooit meer uit te sluiten. Desai van Zscaler haalt het oordeel van het Department of Homeland Security aan. Dit onderdeel van de wetgevende macht van de VS noemt Log4j een “endemische kwetsbaarheid” en verwacht dat kwetsbare exemplaren van Log4j nog vele jaren in systemen te vinden zullen blijven.

Verandering op komst

Het gebruik van termen die we kennen uit de coronapandemie zal niet meteen gerust stellen, gokken we zo. Toch kwam ook aan de coronapandemie een einde. Datzelfde zal gebeuren met Log4Shell. Er is daarnaast al wel degelijk licht aan het einde van de tunnel. Dat maken we in ieder geval op uit de woorden van Stone van Rubrik Zero Labs. “De ontdekking van Log4Shell functioneerde als een wake-up call”, geeft hij aan. Er zijn volgens hem nu ook redenen voor optimisme over de toekomst van het cybersecuritylandschap.

Stone legt uit wat hij bedoelt met ‘redenen voor optimisme’. Een ervan is dat de cybersecuritysector nu beseft dat er een probleem is. “Nog niet zo lang geleden waren beveiligingslekken een taboe”, volgens hem. “Het aantal cyberincidenten in de afgelopen jaren heeft er echter voor gezorgd dat cybersecurity een onderwerp op bestuursniveau is geworden”, ziet hij in de praktijk. “Daarnaast is ook het onderwijs voor cyberbeveiliging verbeterd. Steeds meer grote universiteiten bieden nu cybersecurity-masteropleidingen waar studenten leren over datalekken en kwetsbaarheden die nu plaatsvinden – de cyberaanvallen van vandaag zijn de casestudies van morgen.”

Specifiek voor Nederland ziet Stone tot slot ook nog positieve ontwikkelingen. Volgens hem wordt in Nederland “steeds meer aandacht besteed aan cybersecuritywetgeving. Naast de aankomende NIS2-richtlijn die de cybersecurity op Europees niveau moet verhogen, is de Nederlandse overheid ook bezig met meerdere onderzoeken naar een nationale wetgeving voor informatieveiligheid.”

Schoolvoorbeeld

Al met al zullen we veel leren van Log4Shell. Het zal de komende decennia ongetwijfeld blijven fungeren als schoolvoorbeeld voor software-kwetsbaarheden. Voor nu is het belangrijk dat bedrijven zelf de handen uit de mouwen steken en blijven controleren of hun software-suite up-to-date is. Wie oplettend is als het gaat om de software die rondgaat binnen een IT-omgeving, kan de kans op een Log4Shell-incident minimaliseren. Risk management is uiteindelijk toch waar het bij cybersecurity vooral om gaat. Daarmee is het probleem van Log4Shell anno 2023 weliswaar niet volledig verholpen, maar is het wel beheersbaar.

Tip: Log4Shell: ongekende impact, harde lessen voor software-ontwikkelaars