In 2017 klonk het nieuws dat criminelen erin waren geslaagd om een geavanceerde backdoor op bepaalde Android-toestellen te installeren, nog voor die de fabrieken hadden verlaten. Dat wordt nu, bijna twee jaar later, ook door Google zelf bevestigd.

De backdoor in kwestie is Triada, een malware die al in 2016 aan het licht werd gebracht door Kaspersky. Die noemde het toen “één van de meest geavanceerde mobiele Trojans die onze malware-analisten ooit zijn tegengekomen”.

Eenmaal op een getroffen telefoon geïnstalleerd, kon Triada het Zygote-proces in Android manipuleren. Zygote is een proces in de kern van Android, dat wordt gebruikt als template voor elke applicatie. Eenmaal de Trojan in Zygote was binnengedrongen, werd het letterlijk onderdeel van elke applicatie op het toestel en kon het deze manipuleren.

Triada werd vooral gebruikt om spam-apps te installeren die advertenties toonden, maar in één aanval die Kaspersky ontdekte, werd de Trojan bijvoorbeeld ook gebruikt om url’s in de browser te spoofen. Gebruikers konden zo worden afgeleid naar een andere webpagina, zoals een phishingsite.

Backdoor

In juli 2017 rapporteerden onderzoekers van Dr. Web dat ze Triada hadden aangetroffen ingebakken in de firmware van verschillende Android-toestellen. Het ging volgens het securitybedrijf over meer dan 40 voornamelijk Chinese smartphones, van merken als Leagoo en Doogee.

De aanvallers gebruikten die backdoor om op de achtergrond extra malwaremodules te downloaden en installeren. Omdat Triada op deze toestellen diep in het besturingssysteem geïntegreerd zat, kon de Trojan in dit geval niet op de standaard manier worden verwijderd.

Supply chain

Sindsdien is ook Google zijn eigen onderzoek gestart en deze week is het daarmee naar buiten gekomen. Google bevestigt de bevindingen van Dr. Web, maar benoemt zelf geen getroffen merken of modellen. Het team van Google schrijft wel dat het vermoedt dat een toeleverancier van de fabrikanten, die de naam Yehuo of Blazefire gebruikt, achter de supplychain-aanval schuilgaat.

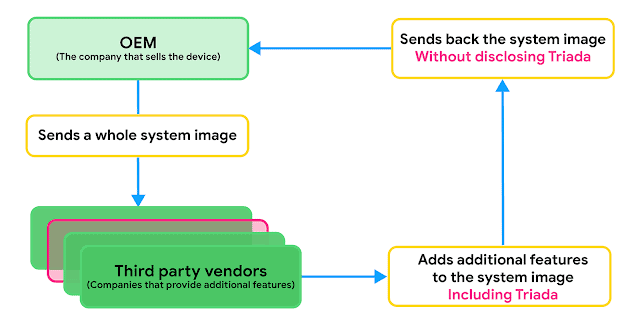

“Soms willen OEM’s functies opnemen die geen deel uitmaken van het Android Open Source Project, zoals gezichtsontgrendeling. De OEM kan er dan voor opteren om samen te werken met een derde partij die de gewenste functie kan ontwikkelen, en het volledige systeemimage naar die leverancier sturen”, legt Lukasz Siewierski van het Android Security & Privacy Team uit in het rapport.

Volgens Siewierski gingen de ontwikkelaars van Triada zich op de supply chain richten nadata Google in 2016 maatregelen had getroffen om de Trojan te bestrijden. Zo werd verhinderd dat Triada root-toegang kon krijgen op een toestel en werd Google Play Protect verbeterd om vanop afstand getroffen telefoons te kunnen desinfecteren.

Build Test Suite

“Triada is een goed voorbeeld van hoe auteurs van Android-malware steeds bedrevener worden”, zegt Siewierski nog. “Door met de OEM’s samen te werken en hen instructies te geven voor het verwijderen van de dreiging van apparaten, hebben we de verspreiding van vooraf geïnstalleerde Triada-varianten verminderd en infecties van de apparaten verwijderd via de OTA-updates.”

Google is vorig jaar ook gestart met het nieuwe programma Build Test Suite, waarbij fabrikanten nieuwe of geüpdatete systeemimages kunnen indienen voor een security-review. Daarbij wordt onder meer gescand naar voorgeïnstalleerde PHA’s, of potentially harmful applications, in het systeemimage. In het eerste jaar werden op die manier 242 images met PHA’s tegengehouden.