De ‘Strandhogg’-malware voor het kapen van apps voor mobiele besturingssysteem Android heeft een kwaadaardig tweelingzusje gekregen. ‘Strandhogg 2.0’ kan nu elke gedownloade Android-app achteraf kapen en infecteren met malware, zo ontdekte de Noorse security-specialist Promon.

De eerste versie van Strandhogg werd door de Noorse securityspecialisten in 2019 ontdekt. Deze malware gebruikt de taskAffinity-toepassing van Android om apps te kapen. Dit gebeurt door taskAffinity of één van diens werkzaamheden te laten matchen met de packageName van iedere andere Android-app. Vervolgens wordt in het eigen manifest het commando ‘TaskReparenting=’true’ geactiveerd. Hierdoor wordt de kwaadaardige Strandhogg-applicatie gelanceerd in plaats van de gewenste applicatie.

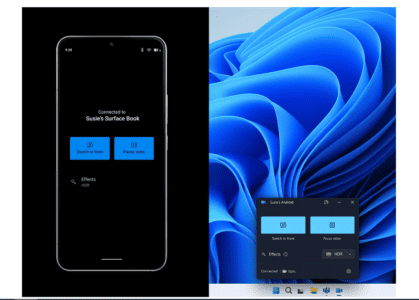

Wat eindgebruikers vervolgens te zien krijgen, is de ‘legitieme’ applicatie met alle look and feel, maar alleen uitgelogd. In werkelijkheid is dit dus de kwaadaardige applicatie. Wanneer gebruikers vervolgens hun login en wachtwoorden invoeren, gaan die dus direct naar de aanvallers toe. Bovendien is de kwaadaardige applicatie in staat om daarna de echte betrouwbare applicatie te lanceren, zodat gebruikers geen argwaan krijgen. Iedere Android-applicatie is voor Strandhogg gevoelig.

Bescherming tegen Sandhogg

Het enige nadeel van SandHogg is dat taskAffinity in het Android Manifest moet worden aangemeld. Dit laatste is een XML-bestand dat moet zijn toegevoegd aan de package die in de Play Store wordt gehost. Dit betekent dat de kwaadaardige code niet achteraf kan worden gedownload. Om installatie te voorkomen moeten eindgebruikers -natuurlijk wel met behulp van security-software- de Plays Store scannen op applicaties met vreemde askAffinity-verklaringen. Op deze manier kan worden voorkomen dat de malware wordt geïnstalleerd.

Sandhogg-versie 2.0

De onderzoekers van Promon ontdekten echter dat Sandhogg nu dus een tweelingzusje heeft gekregen. Sandhogg 2.0 heeft namelijk helemaal geen aparte settings binnen het Android Manifest van een applicatie-package meer nodig. Dit betekent dat de malwarecode niet meer in de Play-store aanwezig hoeft te zijn. Deze kan, wanneer de trojan of andere gecompromitteerde applicatie al op een device is geïnstalleerd, achteraf worden gedownload.

Patch voor Strandhogg 2.0

Strandhogg 2.0 maakt alle Android-versies eerder dan versie 10 kwetsbaar. Op dit moment komt dat neer op ongeveer 90 procent van de wereldwijde Android-devices.

Gelukkig heeft Google deze maand hiervoor wel de patch CVE-2020-0096 in zijn Android Security Update uitgebracht. Het is alleen nog wachten wanneer OEM’s en operators deze patch doorvoeren voor hun gebruikers. Google’s eigen Pixel-smartphones zijn wel beveiligd tegen Sandhogg 2.0. Versie één van Sandhogg wordt niet gepatcht. Hierbij vertrouwt Google op de eigen securityscans wanneer kwaadaardige Sandhogg-applicaties naar de Play-store worden geüpload.