Op verschillende gekraakte WordPress-websites waren inloggegevens beschikbaar van slachtoffers van phishingaanvallen. Deze websites, en daarmee de gestolen inloggegevens, werden geïndexeerd door Google.

In een blogpost schrijft Check Point over de bevindingen. De aanvallers wisten eerst bestaande WordPress-websites te kraken en gebruikte het domein daarvan om phishingmails te sturen. Doordat de bestaande websites werden vertrouwd door antivirusprogramma’s, kwamen ze niet in de spambox terecht.

Scans van Xerox

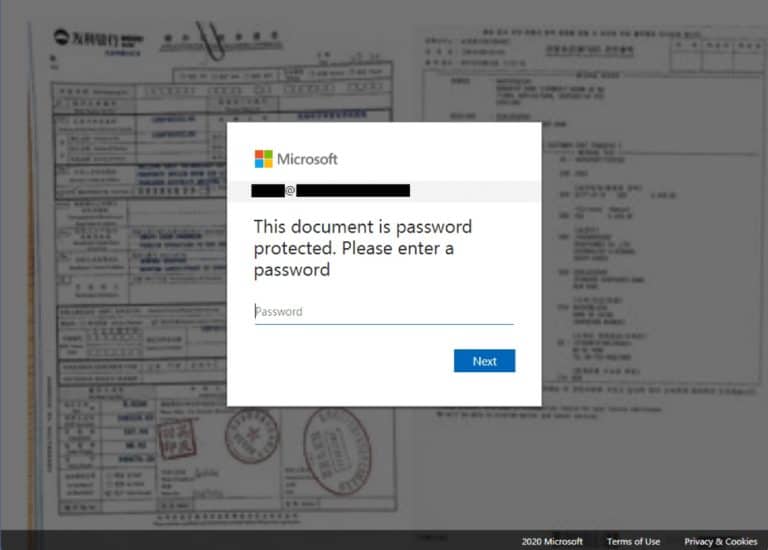

De e-mails leken verzonden te zijn door Xerox, alsof ze waren verstuurd door een printer. Ze waren voorzien door een eenvoudige tekst dat er een gescand document voor ze klaarstond. In de bijlage stond een html-bestand, die de gebruiker naar een webpagina leidde. Eenmaal op die webpagina kreeg de gebruiker een vervaagde afbeelding te zien en een pop-up met een melding dat het document was beveiligd.

Inloggen op Microsoft 365

Om het document te kunnen zien, moesten gebruikers inloggen met hun Microsoft 365-account. Het wachtwoord dat de gebruiker daar invoerde, werd doorgestuurd naar een legitieme server van Microsoft om te controleren of het klopte. De gebruiker werd vervolgens doorgestuurd naar een echte inlogpagina van Microsoft. Op die manier wisten de aanvallers detectie door Microsoft Advanced Threat Protection te vermijden.

Vindbaar met Google

De gestolen wachtwoorden werden vervolgens opgeslagen op de gehackte WordPress-sites. De manier waarop deze werden opgeslagen was echter publiek van aard en de websites waren geïndexeerd door Google, waardoor de gestolen gegevens via Google te vinden waren.

Bouwsector

Aan de hand van de gestolen gegevens hebben de onderzoekers een beeld gevormd van de doelgroepen waar de aanvallers het op hadden gemunt. De gestolen wachtwoorden bleken vooral van werknemers in de bouwsector en energie-industrie te werken.

Check Point heeft Google op de hoogte gebracht van de geïndexeerde webpagina’s.