Het aantal WordPress-plugins van derde partijen met kwetsbaarheden is het afgelopen jaar flink toegenomen. Dat stelt Risk Based Security in een recent onderzoek.

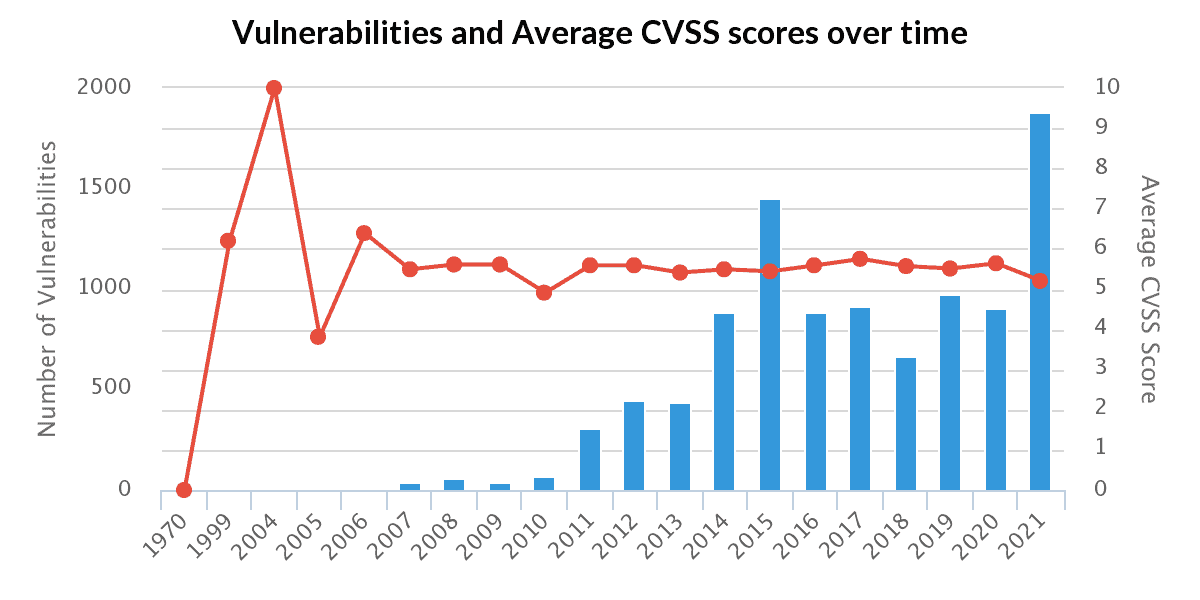

Volgens de securityspecialisten werden er bij aanbieders van WordPress-plugins in 2021 in totaal 10.359 kwetsbaarheden ontdekt. In totaal werden er in het afgelopen jaar 2.240 nieuwe kwetsbaarheden in de plugins aangetroffen. In vergelijking met de cijfers over 2020 was dit een toename van maar liefst 142 procent.

Veel bekende exploits

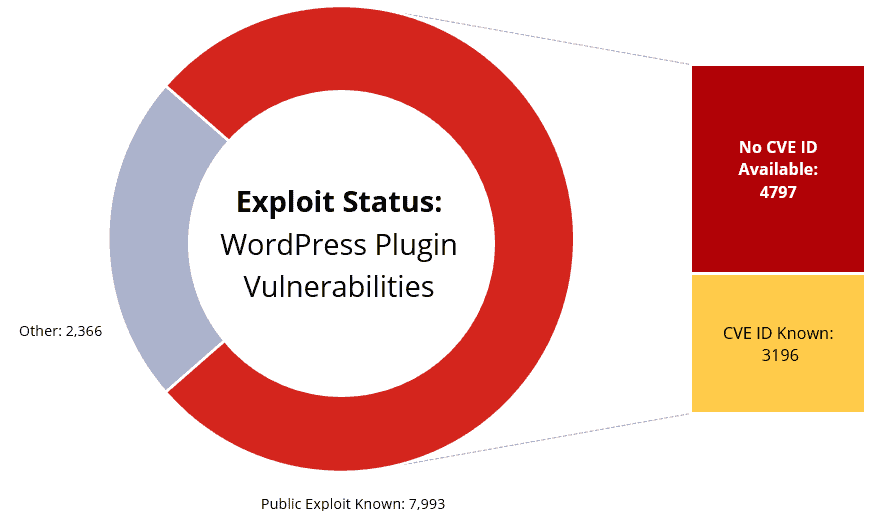

Een groot gedeelte van de kwetsbaarheden zijn bekende public exploits, namelijk in 77 procent van de gevallen. Aanbieders lopen dus flink achter met het patchen van plugins.

In 7.592 van de gevallen gaat het om exploits die op afstand zijn te activeren. Daarnaast zijn nog eens 4.797 gevonden exploits voor WordPress-plugins publieke exploits die geen CVE-code hebben. Dat kan grote gevolgen hebben voor bedrijven die alleen op de CVE-standaard varen als zij met patchen problemen oplossen. In dit geval zouden zij dan ongeveer 60 procent van alle exploits missen.

Verander patchbeleid

Daarnaast zien de onderzoekers dat veel bedrijven hun beleid nog steeds baseren op het massaal patchen van kritieke kwetsbaarheden in plaats van op exploitability of uitvoerbaarheid. Wanneer een CVE- of CVSS-code een hoog -dus kritiek- cijfer aan een kwetsbaarheid toekent, wordt dit vaak snel overgenomen. Kwetsbaarheden in WordPress-plugins hebben echter vaak een gemiddelde score, zodat deze vaak later pas worden opgelost. Maar deze kwetsbaarheden hebben vaak wel een hoge uitvoerbaarheid.

De onderzoekers pleiten er daarom voor dat bedrijven hun patchbeleid gaan aanpassen en meer aandacht geven aan de uitvoerbaarheid van gevonden kwetsbaarheden, in plaats van alleen maar de meest kritieke op te lossen. Hiervoor moeten zij een zogenoemde ‘risk-based approach’ voor omarmen.