Securityonderzoekers van de Vrije Universiteit Amsterdam (VUSec) hebben een kwetsbaarheid gevonden in de meeste Intel CPU’s. Het team wist de kernel memory van systemen met Intel CPU’s zonder machtiging te lekken.

Intel en Arm treffen sinds 2018 hardwaremaatregelen om Spectre-aanvallen tegen te gaan. Spectre-v2, de tweede variant van de aanvalssoort, werd in dezelfde periode werd ontdekt. Ongemachtigde gebruikers bleken in staat om de kernel memory van systemen met Intel en Arm CPU’s te lekken. Intel en Arm ontwikkelden twee securitymaatregelen (eIBRS en CSV2), maar het gat blijkt nog steeds niet gedicht.

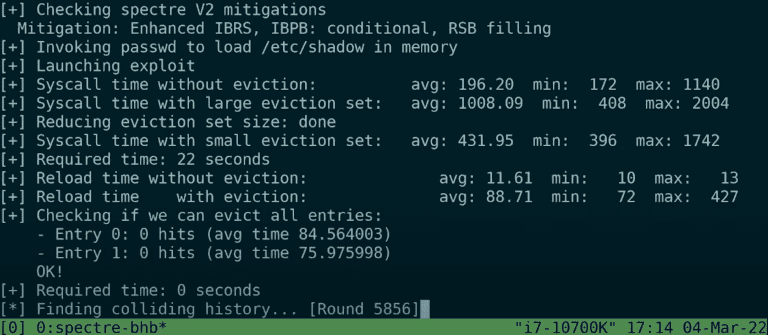

VUSec vond een nieuwe manier om Spectre-v2-aanvallen uit te voeren op moderne CPU’s. De methode staat bekend als Branche History Injection.

Hoe werkt Branche History Injection?

CSV2 en eIBRS zorgen ervoor dat code uitsluitend op gemachtigde locaties belandt. De processor herinnert gemachtigde en ongemachtigde locaties op basis van een global history, vergelijkbaar met een geheugen. De onderzoekers van VUSec wisten het geheugen te manipuleren. Processors kunnen via onjuiste informatie getraind worden om code naar ongemachtigde locaties te versturen. Aldaar liggen de gegevens voor het oprapen.

De reactie van Intel en Arm

Intel en Arm zijn op hoogte gebracht. De meeste Intel CPU’s blijken kwetsbaar. Op dit moment ontwikkelt de organisatie een spoedmaatregel om het probleem te verhelpen.

Arm heeft 16 kwetsbare Cortex CPU’s en vier kwetsbare Neoverse CPU’s. De organisatie reageerde met vijf handleidingen om misbruik te voorkomen.