Onderzoekers van Kaspersky hebben een nieuwe malware-variant ontdekt die Microsoft Exchange-servers aanvalt. De zogeheten SessionManager-malware installeert een backdoor op getroffen servers.

Volgens de Kaspersky is de SessionManager-malware al 15 maanden actief. Sinds maart 2021 zouden er zo’n 34 servers van 24 bedrijven met de malware besmet zijn. Ongeveer 20 van deze servers zijn nog niet opgeschoond. De securityexperts stellen dat hackersgroep Celesium waarschijnlijk achter de aangetroffen malware zit.

SessionManager-malware

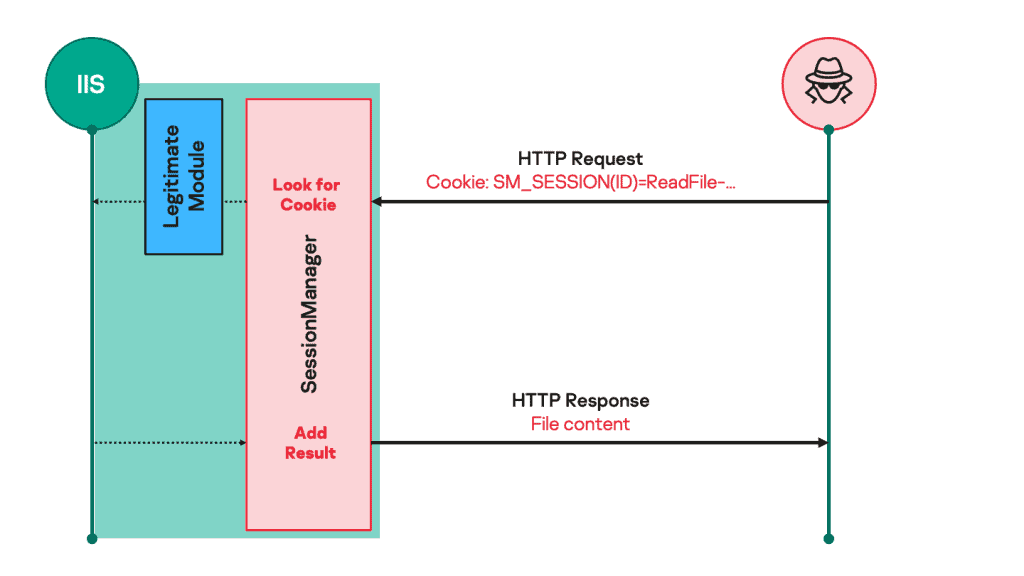

De SessionManager malware voor Microsoft Exchange-servers doet zich voor als een legitieme module voor Internet Information Services (IIS). Dit is de standaard web server die op MS Exchange servers is geïnstalleerd. Hiermee kunnen bedrijven specifieke processen op hun webinfrastructuur stroomlijnen.

De malware rolt een krachtige, vrijwel onzichtbare backdoor op getroffen servers uit. Met deze backdoor kunnen de servers regeren op HTTP-verzoeken van de hackers. Bijvoorbeeld voor het verzamelen van e-mail en kwaadaardige toegang tot aangesloten systemen. Ook kunnen hackers op deze manier de servers inzetten voor botnets en DDoS-aanvallen. De vermomming van de backdoor maakt het voor monitoringstools vrijwel onmogelijk deze te ontdekken.

De onderzoekers constateerden verder dat SessionManager specifiek kan worden ingezet voor het vergroten van het aanvalsoppervlak. Bijvoorbeeld voor het stelen van in-memory wachtwoorden en inloggegevens. Ook installeert de malware kwaadaardige tools, waaronder Mimikat, ProcDump en een legitieme Avast memory dump tool.

Verschillende varianten

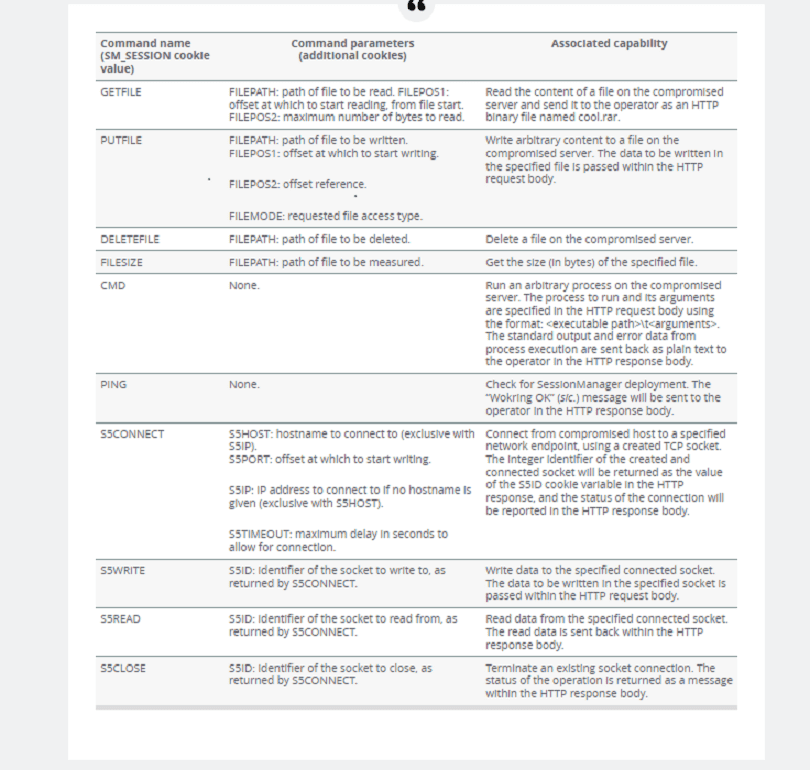

Sinds de eerste release van SessionManager (maart 2021) zijn er verschillende varianten opgedoken. Met elke variant is meer functionaliteit toegevoegd. Hieronder vind je een overzicht van de functionaliteit van de meest recente bekende versie.

Ingewikkeld proces

Het voorkomen van SessionManager is volgens de Kaspersky-specialisten een ingewikkeld proces. Zij roepen gebruikers van IIS-servers op deze grondig te testen op de aanwezigheid van de malware. Wordt deze inderdaad aangetroffen, dan kunnen teams een proces van vijf stappen doorvoeren voor het opschonen van de servers.

Tip: Microsoft Exchange Server gehackt: wat zijn de gevolgen?