Securityexperts van SentinelOne hebben het nieuwe malware cluster WIP19 ontdekt. De waarschijnlijk door Chinese cybercriminelen gebruikte malware-variant richt zich vooral op IT-dienstverleners en telecombedrijven.

Volgens de securityonderzoekers is de malware-variant onlangs opgedoken bij IT-dienstverleners en telecomoperators in Azië en in het Midden-Oosten. Dit kan erop duiden dat de gebruikte tool zich vooral op spionageactiviteiten richt en geen schade aan andere gebruikers wil berokkenen.

Gecompromitteerd digitaal certificaat

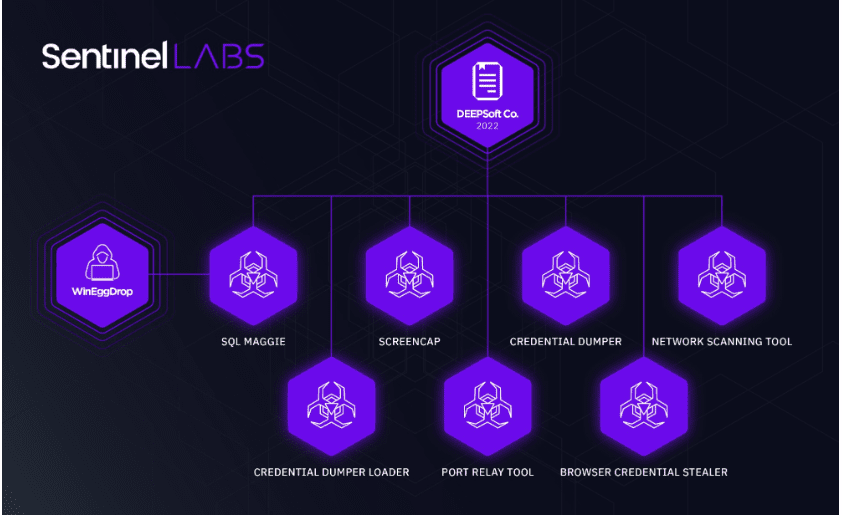

De WIP19-malware gebruikt een eerder gecompromitteerd digitaal certificaat van het Zuid-Koreaanse bedrijf Deepsoft als backdoor. Een aangepaste versie van dit certificaat wordt gebruikt om verschillende malware-componenten toegang te geven tot de getroffen netwerken.

Het gaat hierbij om het installeren van een password dumper, zowel een downloader als een uploader, een key logger en een component dat opnames van schermen uitvoert.

Mogelijk Chinese actoren

Uit het onderzoek blijkt dat de aanvallers van Chinese origine zijn. Zij baseren deze stelling op het gebruik van WinEggDrop-componenten in de WIP19-malware die van een Chinese aanvaller afkomstig zijn. Ook zien zij links tussen WIP19 en Operation ShadowForce, een andere Chinese malware-operator.

Volgens SentinelOne wordt de toolset van WIP19 verder gedeeld met die van Operation ShadowForce. Het is daarbij niet zeker of dit een nieuwe variant van deze laatste malware betreft, of dat het een nieuwe dreiging is die dezelfde tactieken en procedures gebruikt.

Verder ontdekte SentinelOne dat WIP19 ook het malware-implantaat ‘SQLMaggie’ gebruikt. SQLMaggie lijkt actief te worden onderhouden. Daarnaast heeft SentinelOne andere malware geïdentificeerd die door de WIP19-criminelen wordt gebruikt.

Tip: Maggie-malware heeft backdoor-toegang tot honderden Microsoft SQL-servers