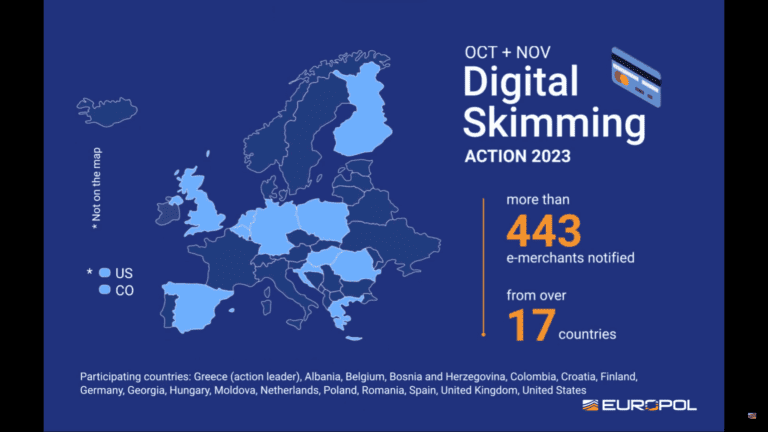

Europol kondigt aan dat creditcarddata van 443 webwinkels uit 17 landen gestolen is. Zeventien landen, een EU-eenheid en securitybedrijven proberen samen “digital skimming” de kop in te drukken.

Het onderzoek werd in twee maanden tijd verricht door Europol en haar partners, waaronder securitypartijen Group-IB en Sansec. Vanuit Brussel droeg het Agentschap van de Europese Unie voor cyberbeveiliging (ENISA) bij aan de werkzaamheden.

Er is niet bekend om welke webwinkels het gaat. Dat maakt het zonder meer lastig voor gebruikers om te weten of ze gecompromitteerd zijn, dus er zit niets anders op dan het aandachtig controleren van creditcarddata als deze op een webwinkel is gebruikt.

Griekenland nam de leiding over het onderzoek, terwijl het EMPACT-programma vanuit de EU zich richt op de criminelen achter de fraude. Vorige maand vond onder datzelfde programma een massale operatie plaats om een Oekraïense ransomwarebende op te rollen.

Digital skimming

Digital skimming heeft dezelfde doelstelling als fysieke skimming: het stelen van betaal- en transactiegegevens. In plaats van dat een crimineel over de schouder van een pinautomaatgebruiker kijkt, zet men malware in dat actief is op de site van de webwinkel in kwestie. Door software-kwetsbaarheden te exploiteren, infiltreert een aanvaller de digitale infrastructuur achter de website. Daarna wordt malware ergens in de betaalketen geplaatst, waarmee creditcardgegevens kunnen worden buitgemaakt. Een dergelijke actie blijft veelal onopgemerkt, zeker omdat de site zelf verder naar behoren functioneert.

Websites kunnen volgens Europol verschillende acties ondernemen om hun systemen te beveiligen. Zo raadt men het gebruik van monitoring- en detectiesoftware aan. Ook dienen werknemers en gebruikers toegang verkrijgen via multi-factor authentication. Toegang tot het bewerken van betaalsystemen dient enkel via een kleine groep IP-adressen mogelijk te zijn, terwijl er een zorgvuldige Content Security Policy (CSP) en Subresource Integrity (SRI)-maatregelen genomen moeten worden. Europol raadt daarnaast een externe audit aan, zodat een securitypartij kan beoordelen of er kwetsbaarheden te exploiteren zijn.

Tenslotte oppert Europol voor het trainen van medewerkers om phishing te herkennen en niet op verdachte links te klikken.

Lees ook: Qakbot-malware keert terug met phishing-aanval op horeca