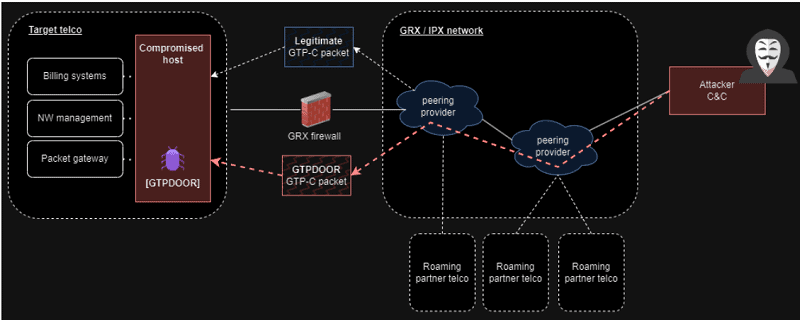

De recent ontdekte Linux-backdoor GTPDOOR geeft cybercriminelen via onderdelen in de netwerkomgevingen van mobiele telecomoperators toegang tot hun core-netwerken.

Onderzoek van veiligheidsexpert HaxRob heeft een tot nu toe onbekende Linux-backdoor, GTPDOOR, aan het licht gebracht. De backdoor zou worden geëxploiteerd door de hackers van de LightBasin-bende. Deze bende staat erom bekend dat het vooral aanvallen uitvoert op telecomoperators wereldwijd, voornamelijk om inlichtingen te vergaren.

Getroffen systemen

GTPDOOR, waarvan twee versies zijn aangetroffen, treft vooral oudere Linux-versies, specifiek oudere Red Hat Linux-versies. Beide versies waren eind vorig jaar naar VirusTotal geüpload en omzeilden daarbij de antivirus-engines.

De malware richt zich op systemen dichtbij het GPRS Roaming Exchange (GRX) mobiele netwerkcomponent voor data roaming. Het gaat hierbij om de Serving GPRS Support Node (SGSN)-, Gateway GPRS Support Node (GGSN)- en P-GW (Packet Data Network Gateway (voor 4G LTE))-systemen.

Deze systemen zijn verantwoordelijk voor de routing en forwarding van ‘signaling’ voor roaming en het ‘user plane’-verkeer, en staan meer open naar het publieke internet. Volgens HaxRob vormen zij daardoor een makkelijker doelwit voor toegang tot het core-netwerk van mobiele aanbieders.

Aanvalspad

De backdoor misbruikt het GPRS Tunnelling Protocol Control Plane (GTP-C) om verborgen Command & Control (C2)-communicatie uit te voeren.

Via de GTP-C is het mogelijk de backdoor te ‘mengen’ met legitiem netwerkverkeer. Ook gebruikt het toegestane poorten die niet door veiligheidstoepassingen worden gecontroleerd. Om zichzelf meer te verhullen, kan GTPDOOR ook zijn procesnaam aanpassen aan legitieme systeemprocessen.

De malware ‘luistert’ daarbij naar specifieke GTP-C ‘echo-verzoeken’ of ‘magische pakketjes’ om een bepaald commando op de host ‘wakker te maken’ en uit te voeren. Operators krijgen de uitkomsten hiervan weer teruggestuurd.

Verder zijn deze ‘magische pakketjes’ geauthenticeerd en versleuteld met een eenvoudige XOR-sleutel. Hiermee zorgen de hackers van LightBasin ervoor dat alleen geautoriseerde operators de malware kunnen controleren.

Eigenschappen versies

De twee aparte versies van GTPDOOR hebben verder elk hun eigen eigenschappen. Versie 1 zorgt onder meer voor het installeren van een nieuwe versleutelingskey voor C2-communicatie, het schrijven van willekeurige data naar een lokaal ‘system.conf’-bestand en het uitvoeren van willekeurige shell-commando’s en het terugsturen van de output.

GTPDOOR v2 zorgt onder meer voor het specificeren van IP-adressen of subnets die communicatie met de getroffen host toestaan. Dat gebeurt bijvoorbeeld via een Access Control List (ACL)-mechanisme, het ophalen van een ACL-lijst om dynamische aanpassingen in de netwerkpermissies van de backdoor mogelijk te maken en de ACL op te schonen om de malware te resetten.

Bestrijding

Telecomoperators kunnen zich tegen de GTPDOOR-backdoor weren door het netwerk te monitoren op ongebruikelijke ‘raw socket’-activiteiten, onverwachte procesnamen en specifieke malware-indicatoren zoals gedupliceerde syslog-processen.

Volgens HaxRob zijn ook maatregelen zoals GTP-firewalls zeer handig, met strikte regels volgens onder meer de GSMA security-richtlijnen 1 en 2. Dit om kwaadaardige pakketjes en verbindingen weg te filteren.