Recent hoorden we van de Veiligheidsregio Noord- en Oost-Gelderland (VNOG) dat het slachtoffer werd van een hack én de cyberaanval overleefde. Een goed praktijkvoorbeeld, want van menig securityexpert horen we regelmatig dat het niet de vraag is of, maar wanneer een organisatie wordt gehackt. We spraken erover met Edwin Moraal, Adviseur ICT en CISO bij VNOG.

In een ideale wereld richt je het securitylandschap zo in dat het alle cyberaanvallen afweert. Met de juiste securitymaatregelen is dat tot op zeker hoogte te realiseren. Cybercriminelen zijn echter zeer innovatief en actief, waardoor ze toch vaak ingangen in bedrijven vinden en schade aanrichten. Het roept de vraag op wat je kan doen als je gehackt bent.

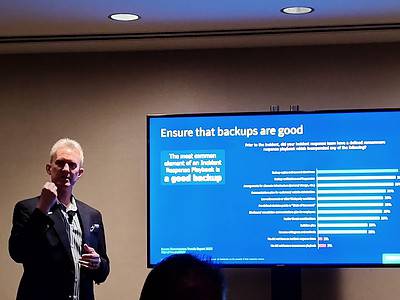

Moraal deelde met ons tijdens VeeamON, de conferentie van data protection-leverancier Veeam, zijn ervaring over het overleven van een hack. Backups speelden daarin een centrale rol. Tijdens de cyberaanval was VNOG nog geen Veeam-gebruiker, maar het legde wel contact met de leverancier voor hulp en het opnieuw inrichten van het backup-beleid. Een kort overzicht van hoe de VNOG handelde en wat andere organisaties daarvan kunnen leren.

Inspelen op de signalen van de aanval

Bij de VNOG staat 12 september 2020 bij verschillende medewerkers bekend als een ernstige datum voor de organisatie. De VNOG werd toen getroffen door gijzelsoftware, wat de interne computersystemen verstoorde. Moraal werd op die dag gebeld door een collega dat hij niet bij de exchange kon komen. Daarop stelde Moraal de vraag terug of hij de backup kon bereiken. Dat was wel het geval. Men besloot om de backup zo snel mogelijk uit te schakelen. “Het was het beste besluit dat we namen”, aldus Moraal.

VNOG realiseerde zich dat het gehackt was door de bekende ransomware-schermen. Alle alarmbellen gingen af om te gaan handelen. De veiligheidsregio wilde zich ervan verzekeren dat de cybercriminelen geen verdere schade in het netwerk konden aanrichten. “We trokken letterlijk alle stekkers voor netwerkconnectiviteit eruit. Van het north-south verkeer, maar ook voor het east-west verkeer”, legt Moraal uit.

De organisatie moest wel de cruciale systemen in de lucht houden. Als er bijvoorbeeld brand uit zou breken, is het van belang dat VNOG in informatie voorziet. Maar ook meldkamerprocessen moesten in de lucht blijven. Dat was allemaal mogelijk. De veiligheid van burgers kon niet in het geding komen, dus de cruciale systemen bleven werken.

Met name interne systemen werden getroffen door de hack. Oftewel, de mailsystemen waren niet te gebruiken en medewerkers hadden geen toegang tot hun werkomgeving. Interne IT lag er eigenlijk volledig uit, waardoor de organisatie stilstond. Alleen de telefonische systemen bleven in de lucht.

Hack onderzoeken

Tot op zekere hoogte had VNOG het geluk VNOG te zijn, want de organisatie heeft als taak om om te gaan met crises. VNOG is in de woorden van Moraal comfortabel met crisissituaties. De organisatie behandelde de hack als een normale crisis. Het wil zeggen dat veel werk gemaakt werd van forensisch onderzoek, het herstellen en teruggaan naar een gewone situatie en de communicatie op niveau houden. Voor de communicatie zette men een structuur op. Er moest samenwerking plaatsvinden tussen een iemand die de leiding nam, een informatiemanager, het Nationaal Cyber Security Centrum (NCSC), de politie en een partij als Fox-IT.

De nauwe samenwerking met publieke en private partners heeft de VNOG flink geholpen. Het NCSC voerde initieel incident response uit en hielp bij het in gang zetten van het herstel. Weer andere partijen, zoals de politie, onderzochten of de hacker toegang had tot de data en wat de gevolgen waren van de hack. Het onderzoek wees uit dat er geen data-exfiltratie plaats heeft gevonden.

De rol van een backup

Zoals we eerder aanhaalden ervaart Moraal in het reactieproces het uitzetten van de backup als de beste stap. Deze backup is uiteindelijk gebruikt om te herstellen. “We herstelden met onze oude backup. Het was backup-hardware, een oude server en erg langzaam. Daardoor verliep het herstelproces langzaam. Ons netwerk was niet ontworpen voor herstel, het was ontworpen voor backup. Dat maakt het proces langzaam. Nadat we een restore hadden en een dataset klaar hadden om in productie te brengen, trapte ik de rem in om eerst een nieuwe set te backuppen. Dan gaan we pas in live productie”, aldus Moraal.

VNOG had bij de hack uiteindelijk wel wat geluk. Het ving op tijd signalen op van de hack en de cybercrimineel was niet verder in het systeem gekomen. De backup was door het vroegtijdig afsluiten onbeschadigd en de cruciale systemen bleven bereikbaar. Als die zaken ook getroffen waren, waren de gevolgen nog veel groter geweest. Nu is de schade enigszins beperkt gebleven en heeft VNOG het securitybeleid moderner ingericht.

Moraal verklaart inmiddels de 3-2-1(0)-regel als cruciaal voor business continuity & disaster recovery. Drie staat voor het hebben van minstens drie kopieën van data, waarvan twee er op verschillende media en één op een externe locatie (offline). Nul betekent in dit geval geen fouten ervaren tijdens recovery-verificatie.

Bij VNOG duurde het uiteindelijk enkele weken tot het hersteld was van de hack. Tijdig reageren en onderzoek instellen zijn sleutelelementen geweest. Daar kunnen andere organisaties ook op mikken wanneer zij helaas slachtoffer zijn van een cyberaanval.

Tip: Veeam legt de lat hoger met object storage en Salesforce features