GitHub heeft een nieuw scanningtool geïntroduceerd. De tool moet het ontwikkelaars makkelijker maken code automatisch op bekende kwetsbaarheden te scannen voordat deze in productie gaat.

De in bèta uitgebrachte tool helpt ontwikkelaars JavaScript- en TypeScript-code te scannen voor -om te beginnen- een viertal bekende kwetsbaarheden. Dit zijn cross-site scripting (XSS), pad-, NoSQL-, en SQL-injectie. Volgens het code-platform zijn deze vier bedreigingen het vaakst verantwoordelijk voor de CVE-kwetsbaarheden in het JavaScript-, en TypeScript-ecosysteem.

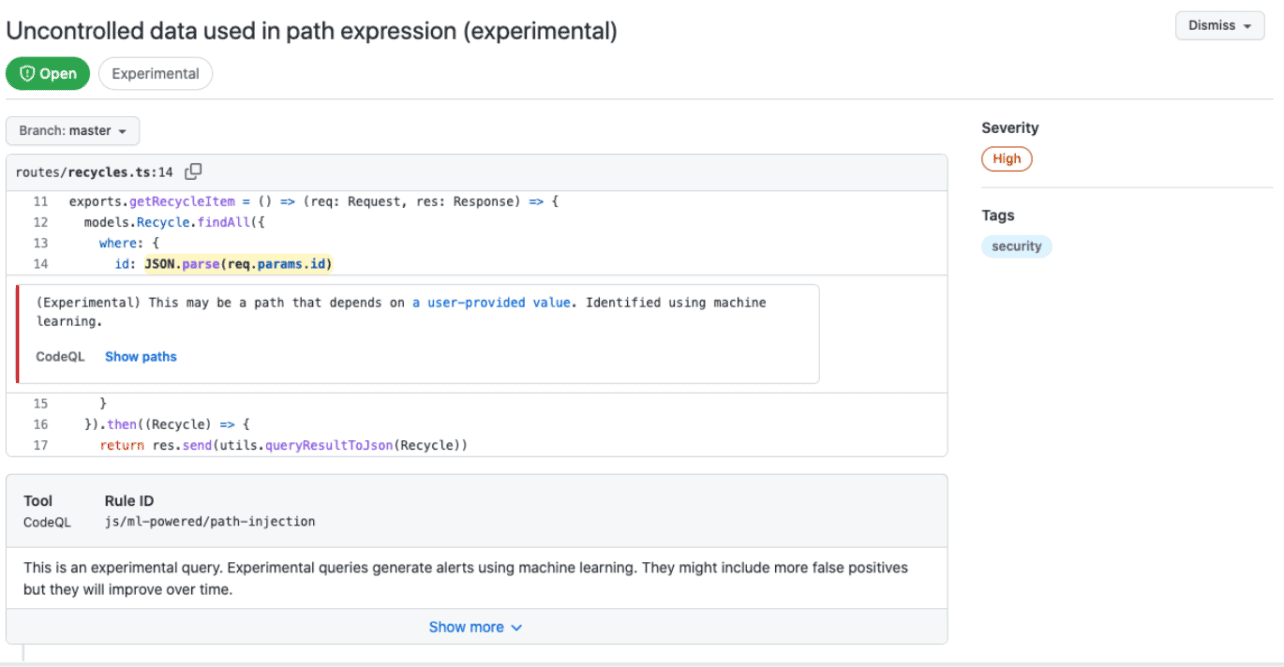

De tool helpt bij het detecteren van deze kwetsbaarheden in het ontwikkelproces door onder meer alerts af te geven in de ‘Security’-tab van repositories. Deze alerts worden als ‘Experimental’ aangeduid en zijn ook via de pull requests tab zichtbaar.

Gebruik machine learning

De in bèta uitgebrachte versie is van veel machine learningfunctionaliteit voorzien. Volgens het code-hostingplatform geeft het gebruik van machine learning in eerste instantie wel meer fase positives. Dit moet uiteindelijk, doordat de tool zichzelf constant verbetert, tot het verleden behoren.

Upgrade van eerder tool

De in bèta uitgebrachte tool is eigenlijk een upgrade van de eerder uitgebrachte Model code-analyse engine. Deze tool is afkomstig van het in 2019 door GitHub overgenomen code-analyseplatform Semmle. In mei 2020 werd de tool gelanceerd en eind 2020 algemeen beschikbaar gemaakt.

De nieuwe versie van GitHub Code scanning is nu gratis in bèta beschikbaar voor openbare repositories. Ook is de tool als GitHub Advanced Security-feature beschikbaar voor GitHub Enterprise private repositories.