Hackerscollectief LightBasin heeft een nieuwe Unix rootkit ingezet voor het stelen van financiële data uit geldautomaten, om frauduleuze transacties uit te voeren. Dit ontdekten securityexperts van Mandiant.

Volgens de onderzoekers hebben de hackers van LightBasin het voorzien op klanten van banken. Hierbij richtten ze zich op fraude met bankpassen en het compromitteren van belangrijke financiële systemen als geldautomaten.

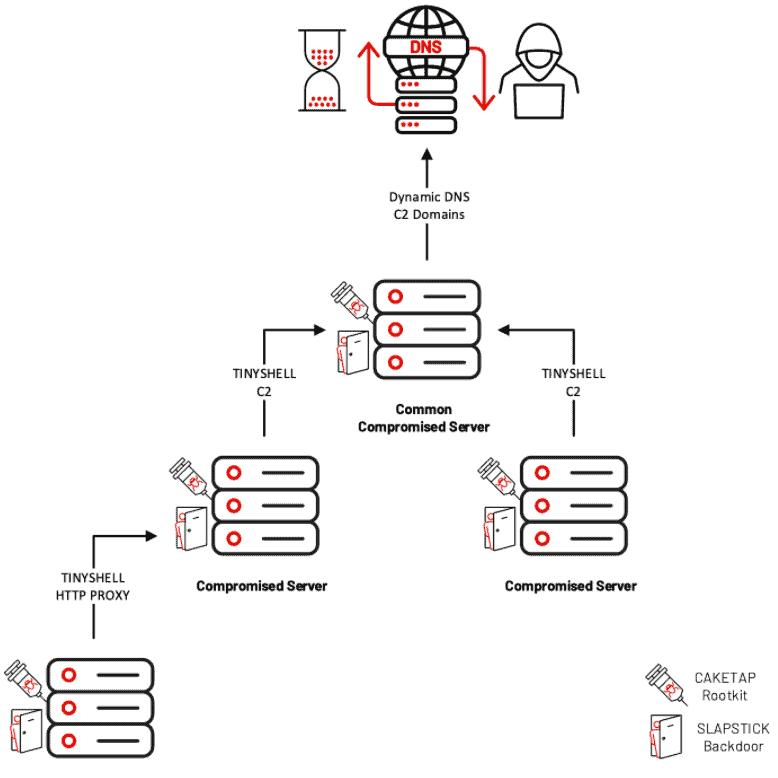

De hackers hebben nu een op Unix gebaseerde rootkit ontwikkeld die geldautomaten treft, ook wel Caketap. De rootkit wordt vooral uitgerold op systemen die draaien op het Oracle Solaris-besturingssysteem.

Functionaliteit Caketap

De Caketap-malware verbergt diverse netwerkconnecties en -processen en bestanden terwijl het verschillende hooks installeert in de systeemfuncties van een getroffen geldautomaat. Het maakt het mogelijk dat de automaat op afstand commando’s en configuraties kan ontvangen.

Wanneer de hackers de geldautomaat eenmaal controleren, kunnen zij data van bankpassen en bijbehorende pincodes onderscheppen. Vooral de berichten naar de Payment Hardware Security Module (HSM) voor het genereren, beheren en valideren van cryptografische sleutels voor pincodes, magnetische strips en de ingebouwde chips van bankpassen. De verkregen informatie kunnen zij vervolgens gebruiken voor kwaadaardige en frauduleuze transacties.

Verbergen van aanwezigheid

Naast het ontvreemden van de financiële data zorgt de Caketap-malware in een tweede fase ervoor dat geldige berichten van niet-frauduleuze Primary Account Numbers (PAN’s) intern worden opgeslagen. Deze worden dan naar de HSM getuurd, zodat routine transacties van klanten niet worden belemmerd en de ‘implant’ op deze manier onopgemerkt blijft. Vooralsnog is geen oplossing voor deze malware-aanval op geldautomaten bekend.