Onderzoekers van SentinelLabs zijn een zeer geavanceerde malwarecampagne op het spoor gekomen. Deze campagne installeert, via Google Ads, malware met behulp van de KoiVM virtualisatietechnologie. Dit maakt ontdekking een stuk lastiger, aldus de experts.

Volgens de onderzoekers verspreidt de campagne zich via Google Ads malware installers die zich met behulp van de KoiVM virtualiatietechnologie op getroffen systemen nestelen. Hierdoor zijn deze installers in staat zich voor detectiemechanismes verborgen te houden.

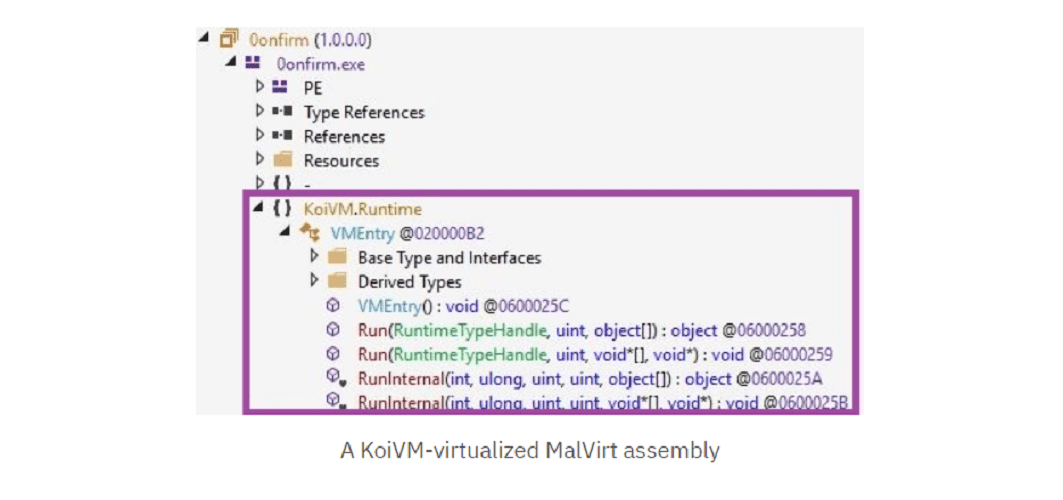

Concreet gaat het om de installatie van de zogenoemde Formbook data stealer met behulp van de KoiVM virtualisatietechnologie. Deze specifieke virtualisatietechnologie is een plugin voor de ConfuserEx .NET protector. Hiermee worden de zogenoemde ‘opcodes’ van een programma verborgen. Dit betekent dat de exe-bestanden worden verborgen door het vervangen van de originele code, zoals .NET Common Intermediate Language (CIL) instructies, met gevirtualiseerde code die alleen het virtualisatie framework begrijpt. De vm voert deze gevirtualiseerde code uit door deze terug te vertalen naar de originele code tijdens de runtime.

Gevirtualiseerde .NET loaders

In het kader van deze malwarecampagne gebruiken cybercriminelen de virtualisatietechnologie nu om de specifieke Formbook informatie stelende malware als gevirtualiseerde .NET loaders te pushen. Deze campagne heeft de naam ‘MalVirt’ meegekregen. Hiermee kunnen zij de kwaadaardige payloads verspreiden zonder antiviruswaarschuwingen te genereren.

Naast de KoiVM virtualisatietechnologie gebruikt de Malvirt-malware ook andere technieken om detectie zoveel mogelijk te ontlopen. Onder meer functionaliteit voor het vermijden van de Anti malware Scan Interface (AMSI). Ook zijn sommige strings aangepast voor het omzeilen van statische detectiemechanismes. Hiervoor zijn deze strings Base-64 encoded en versleuteld met AES.

Om de gevirtualiseerde code niet te decompilen, gebruiken de .NET loaders ook een aangepaste versie van de KoiVM-technologie met extra ‘verberglagen’. Dit moet het ontsleutelen van deze code nog ingewikkelder maken.

Verspreiding via advertentiecampagnes

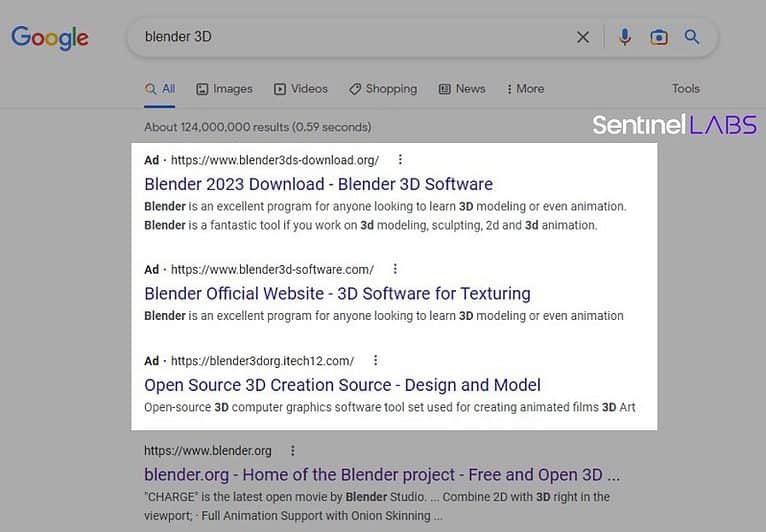

De kwaadaardige payloads worden aan de man gebracht via nepadvertenties voor de Blender 3D-software met Google Ads. Deze downloads gebruiken daarbij vaak ongeldige certificaten die zich voordoen als afkomstig van Microsoft, Acer, DigiCert, Sectigo en AVG Technologies USA.

Volgens SentinelLabs is het gebruik van de virtualisatietechnologie best opmerkelijk. De specifieke KoiVM virtualisatietechnologie wordt wel door cybercriminelen gebruikt voor hack tools en cracks, maar weinig voor het bewust verspreiden van malware. Helaas zien de security-experts voorlopig nog geen einde aan het gebruik van advertentiecampagnes voor het verspreiden van malware.

TIP: ‘Google Ads steeds vaker gebruikt voor verspreiding van malware’